Lo spoofing ARP è una tecnica utilizzata dagli hacker per manipolare il sistema di comunicazione tra dispositivi diversi. È possibile che durante la pubblicazione di un messaggio, l’hacker possa inviare una richiesta ARP manipolata che può essere accettata dal sistema come veritiera. Così facendo, l’attaccante potrebbe assumere il controllo del flusso di dati tra dispositivi, sia direttamente che attraverso un attacco man-in-the-middle. Questo tipo di attacco non è facile da rilevare e la prevenzione è il miglior modo per evitare lo spoofing ARP. Ciò può comprendere l’individuazione di dispositivi sospetti e l’installazione di software anti-spoofing.

Lo spoofing ARP: un attacco informatico comune

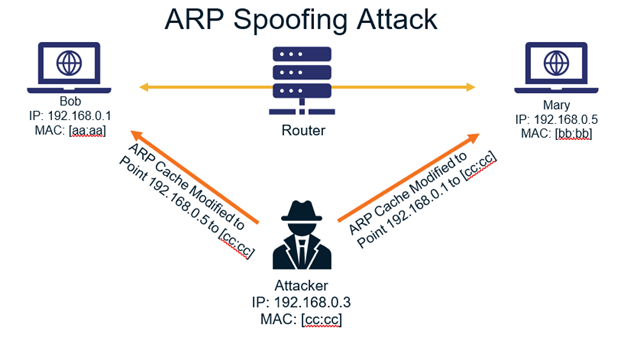

Lo spoofing ARP è un attacco informatico che sfrutta la vulnerabilità del protocollo ARP (Address Resolution Protocol). Questo attacco consiste nell’inviare pacchetti ARP falsificati per indurre un host nella rete a associare l’indirizzo MAC di un altro host con un indirizzo IP diverso.

Il risultato di questo attacco è che l’host ricevente invia il traffico di rete destinato all’indirizzo IP falsificato all’host con l’indirizzo MAC spoofato. In pratica, l’attaccante può intercettare e visualizzare il traffico destinato all’host vittima.

Lo spoofing ARP viene spesso utilizzato per condurre attacchi di tipo man-in-the-middle, dove l’attaccante crea un punto di accesso fraudolento alla rete e intercetta il traffico di rete tra due dispositivi.

È importante notare che lo spoofing ARP è uno dei tipi di attacchi più comuni su reti locali e wireless. Per prevenire questo tipo di attacco, è necessario utilizzare strumenti di sicurezza come firewall, monitorare regolarmente i log di sistema e utilizzare il protocollo ARP sicuro (ARPSEC) per autenticare l’identità degli host nella rete.

In sintesi, lo spoofing ARP è un attacco informatico pericoloso che può causare gravi danni alla sicurezza informatica della rete. Tuttavia, con un’adeguata prevenzione e protezione della rete, è possibile difendersi contro questo attacco pericoloso.

Software e Strumenti per Prevenire lo Spoofing ARP

Per prevenire lo spoofing ARP, esistono diversi software e strumenti disponibili sul mercato. Uno di questi è il protocollo ARP Inspection, che permette di rilevare e bloccare i pacchetti di dati falsi prima che raggiungano la destinazione. Questa tecnologia si basa sull’ispezione dei pacchetti ARP, alla ricerca di eventuali pacchetti duplicati o sospetti.

Un altro strumento utile è l’antispoofing, disponibile in molte soluzioni di firewall. Questa opzione identifica e blocca i pacchetti provenienti da indirizzi IP non implementati e contribuisce a prevenire il traffico dannoso.

Esistono anche software specializzati per la protezione contro lo spoofing ARP. Ad esempio, la soluzione XArp utilizza algoritmi avanzati per rilevare possibili attacchi ARP, consentendo agli amministratori di rete di monitorare e prevenire questo tipo di attacco.

In conclusione, la prevenzione dello spoofing ARP è fondamentale per garantire la sicurezza della rete. Con l’aiuto di software e strumenti specializzati, gli amministratori di rete possono proteggere le loro reti contro questo tipo di attacco sempre più diffuso.

Come proteggersi dallo spoofing ARP

Per proteggere la tua rete dallo spoofing ARP, ci sono alcune misure che puoi adottare. La prima cosa da fare è controllare regolarmente la tua rete per individuare eventuali dispositivi non autorizzati. Inoltre, è importante monitorare il traffico sulla tua rete per individuare eventuali attività sospette.

Per impedire lo spoofing ARP, è anche possibile utilizzare software di sicurezza come firewall e antivirus. Questi programmi possono aiutarti a proteggere la tua rete dalle minacce esterne e a individuare eventuali attività sospette.

Infine, è importante utilizzare password robuste e complesse per tutti i dispositivi e i servizi che si utilizzano sulla rete. Le password deboli possono essere facilmente indovinate dagli hacker e consentire loro di accedere alla tua rete.

In sintesi, il modo migliore per proteggere la tua rete dallo spoofing ARP è di adottare un approccio proattivo alla sicurezza informatica. Controlla regolarmente la tua rete, utilizza software di sicurezza e usa password robuste per proteggere i tuoi dispositivi e i tuoi servizi. Con queste misure in atto, puoi ridurre significativamente il rischio di subire attacchi informatici.

Differenza tra ARP Poisoning e ARP Spoofing

ARP (Address Resolution Protocol) è un protocollo di livello di rete che è utilizzato dalle macchine per comunicare tra loro. Questo protocollo tiene traccia degli indirizzi fisici e degli indirizzi IP di tutte le macchine sulla rete.

ARP poisoning e ARP spoofing sono due tecniche utilizzate dagli hacker per rubare informazioni dalle macchine sulla rete.

ARP poisoning è una tecnica in cui l’hacker invia pacchetti ARP falsi per impersonare un’altra macchina sulla rete. Questi pacchetti ARP falsi sono utilizzati per instradare il traffico dei dati verso l’hacker invece della macchina di destinazione. Questo consente all’hacker di rubare le informazioni senza che la macchina di destinazione lo sappia.

ARP Spoofing, d’altra parte, è una tecnica in cui l’hacker invia pacchetti ARP falsi per impersonare la macchina di destinazione. Questi pacchetti ARP falsi sono utilizzati per instradare il traffico verso l’hacker invece della macchina di destinazione. In questo modo, l’hacker può intercettare e leggere tutte le informazioni che circolano tra la macchina di origine e la macchina di destinazione.

La differenza principale tra ARP poisoning e ARP Spoofing è che in ARP poisoning, l’hacker impersona una macchina esistente sulla rete, mentre in ARP Spoofing, l’hacker impersona la macchina di destinazione.

In entrambi i casi, l’hacker deve essere almeno in grado di accedere alla rete per eseguire queste tecniche, quindi è importante prendere le dovute precauzioni di sicurezza per proteggere la rete e le informazioni.

Le conseguenze dello spoofing ARP sulle reti informatiche

Lo spoofing ARP è una tecnica utilizzata dai malintenzionati per eseguire attacchi sulle reti informatiche. In pratica, lo spoofing ARP prevede la modifica del mapping tra gli indirizzi MAC e gli indirizzi IP, in modo tale che i pacchetti di rete ricevuti da un determinato IP siano indirizzati a un MAC falso fornito dall’attaccante. Questa tecnica può essere utilizzata per l’esecuzione di una vasta gamma di attacchi informatici, come l’esecuzione di phishing o la cattura di dati sensibili.

Una delle principali conseguenze dello spoofing ARP è il fatto che crea una vulnerabilità nella rete, che può essere sfruttata per eseguire attacchi più sofisticati. Ad esempio, un malintenzionato potrebbe utilizzare questa tecnica per eseguire l’attacco man-in-the-middle, in cui un attaccante viene iniettato tra la comunicazione tra due parti, al fine di intercettare i dati o di modificare i dati tra di loro. Inoltre, lo spoofing ARP può essere utilizzato per eseguire attacchi di denial of service, in cui il traffico di rete viene interrotto o rallentato.

Per mitigare i rischi derivanti dallo spoofing ARP, è importante adottare misure di sicurezza appropriate, come la crittografia dei dati e l’implementazione di protocolli di autenticazione. Inoltre, è importante educare gli utenti sulla sicurezza delle reti informatiche e sulle migliori pratiche per evitare attacchi informatici.

Lo spoofing ARP rappresenta una minaccia per la sicurezza delle reti informatiche, ma con le giuste precauzioni e misure di sicurezza, questi rischi possono essere mitigati efficacemente. È importante implementare protocolli di sicurezza adeguati e sensibilizzare gli utenti sulla sicurezza informatica al fine di proteggere le reti informatiche contro le varie minacce informatiche.

Guida pratica al rilevamento dello spoofing ARP

Il rilevamento dello spoofing ARP è una parte importante della sicurezza della rete. Se un attaccante può manipolare il protocollo ARP, potrebbe rubare le informazioni sensibili della rete o eseguire attacchi di tipo Man-in-the-middle. In questa guida pratica, discuteremo i passi che puoi seguire per identificare se la tua rete sta subendo attacchi di spoofing ARP.

Passaggio 1: Comprendere il protocollo ARP

Prima di tutto, è importante comprendere il funzionamento del protocollo ARP. Il protocollo ARP è utilizzato per associare gli indirizzi MAC degli host ai loro indirizzi IP. Gli host sullo stesso segmento di rete utilizzano gli indirizzi MAC per comunicare tra loro, mentre utilizzano gli indirizzi IP per comunicare con gli host su altri segmenti di rete.

Passaggio 2: Monitorare il traffico ARP

Per rilevare lo spoofing ARP, è necessario monitorare il traffico ARP sulla tua rete. Puoi utilizzare strumenti di monitoraggio di rete come Wireshark per catturare il traffico ARP sulla tua rete. Se noti che ci sono più richieste ARP per lo stesso indirizzo IP, potrebbe essere un segnale di attacco di spoofing ARP.

Passaggio 3: Controllare le tabelle ARP

Le tabelle ARP sono un’altra fonte importante di informazioni sulla tua rete. Le tabelle ARP contengono le associazioni degli indirizzi IP ai corrispondenti indirizzi MAC degli host sulla tua rete. Controllando le tabelle ARP, puoi identificare eventuali inconsistenze o duplicati, che potrebbero essere un segnale di attacco di spoofing ARP.

Passaggio 4: Utilizzare strumenti di prevenzione dello spoofing ARP

Ci sono molti strumenti di prevenzione dello spoofing ARP disponibili sul mercato. Ad esempio, puoi utilizzare Secure ARP, una tecnologia basata sui certificati digitali, per proteggere la tua rete dallo spoofing ARP. Inoltre, assicurati di mantenere il tuo software di sicurezza aggiornato con le patch di sicurezza più recenti per evitare vulnerabilità note.

In sintesi, rilevare e prevenire lo spoofing ARP è un passo importante per proteggere la tua rete dagli attacchi. Seguendo i passi descritti in questa guida, puoi identificare e rispondere rapidamente a eventuali attacchi di spoofing ARP nella tua rete. Ricorda sempre di aggiornare regolarmente le tue conoscenze sulle tecniche di sicurezza della rete e di utilizzare gli strumenti di prevenzione disponibili per proteggere la tua rete.

Cos’è lo spoofing ARP Domande frequenti

| Domanda | Risposta |

|---|---|

| Come funziona lo spoofing ARP? | Lo spoofing ARP è una tecnica di attacco che consiste nell’invio di pacchetti ARP falsificati per associare un indirizzo MAC diverso a un IP, creando una confusione nella rete. |

| Quali sono i sintomi di uno spoofing ARP? | I sintomi di uno spoofing ARP possono includere problemi di connessione, rallentamenti o interruzioni della connessione Internet, l’accesso a siti web errati o la ricezione di pacchetti errati. |

| Come posso proteggere la mia rete dallo spoofing ARP? | Per proteggere la tua rete dallo spoofing ARP, puoi utilizzare alcune tecniche di sicurezza come l’utilizzo di protocolli di sicurezza come HTTPS, l’utilizzo di sistemi di autenticazione forte e l’implementazione di filtri di pacchetti ARP. |

| Che tipo di dispositivi sono più vulnerabili allo spoofing ARP? | Tutti i dispositivi connessi a una rete, compresi router, switch, server e computer, sono potenzialmente vulnerabili allo spoofing ARP. |

| Come posso rilevare uno spoofing ARP sulla mia rete? | Puoi rilevare uno spoofing ARP sulla tua rete utilizzando strumenti di monitoraggio dedicati o applicazioni software che rilevano pacchetti ARP falsificati o comportamenti sospetti nella rete. |