Cos’è l’attacco DDoS?

DDoS è l’abbreviazione delle parole denial-of-service.

Taglia l’accesso al server, al servizio o alla rete di destinazione e non fa sì che nessuno tragga vantaggio da questi servizi.

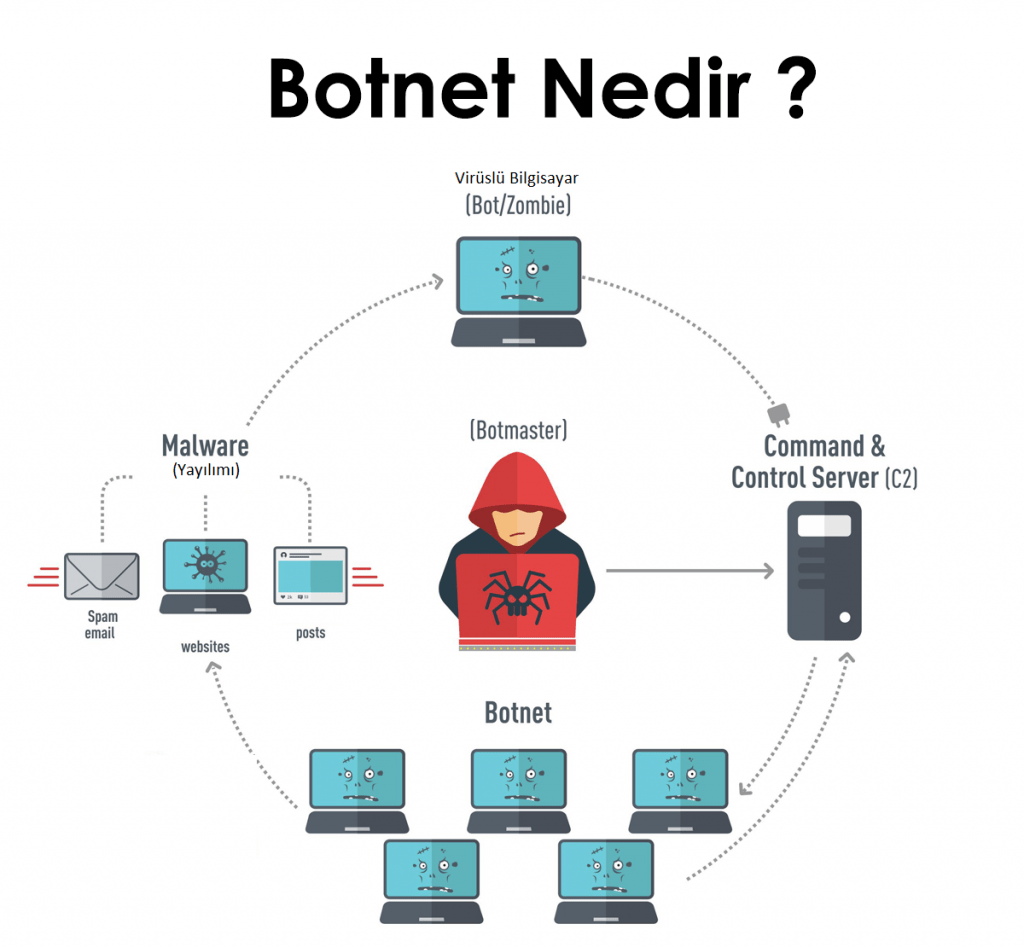

Più computer e / o altri dispositivi con connessione Internet vengono utilizzati per l’attacco DDoS. Questo li rende una seria minaccia alla sicurezza informatica. Un cyberattaccante infetta un gran numero di dispositivi, ne prende il controllo e li trasforma in bot. In strada in remoto tutti questi dispositivi a un indirizzo IP specifico, causando l’arresto anomalo del servizio a quell’indirizzo.

Gli attacchi DDoS possono richiedere più di 24 ore e sono estremamente difficili da monitorare. Anche il computer che stai utilizzando potrebbe essersi unito a un esercito di botnet a tua insaputa e aver inviato comandi dannosi a un indirizzo specifico. Questo è abbastanza difficile da individuare, poiché non ci saranno sintomi diversi dalla perdita di prestazioni e / o dal surriscaldamento del computer. L’indirizzo selezionato come bersaglio per l’attacco DDoS non è in grado di soddisfare le richieste inviate da dispositivi che appaiono puliti nonostante siano infetti. Non è un compito facile rilevare se le richieste inviate sono autentiche o false, poiché è molto difficile rilevare dispositivi e computer infetti.

Gli attacchi DDoS possono prendere di mira una parte specifica della rete o più parti della rete e trasformarsi in un attacco “ibrido”. Tutte le connessioni su Internet vengono trasmesse tramite i livelli del modello OSI. La maggior parte degli attacchi DDoS si verifica nei tre livelli elencati di seguito:

- Livello di rete (3 ° livello). In questo livello si verificano attacchi Smurf, ICMP Flood e IP / ICMP Fragmentation.

- Strato di trasferimento (4 ° strato). Gli attacchi SYN Flood, UDP Flood e TCP Connection Exhaustion sono disponibili su questo livello.

- Livello di applicazione (7 ° livello). Fondamentalmente è il livello in cui avvengono gli attacchi HTTP crittografati.

Tipi di attacco DDoS

Attacchi alla connessione TCP

Nell’attacco alla connessione TCP, noto anche come SYN flood, il processo di handshake TCP a tre vie tra l’host e il server non può mai essere completato. In questo tipo di attacco, inizia il processo di handshake, ma il cyberattaccante lascia il server in attesa e mantiene aperte le porte. Quindi il server arriva in uno stato che non può accettare altre richieste. Il cyberattaccante continua a inviare richieste di handshake, uccidendo infine il server.

Attacchi volumetrici

Gli attacchi volumetrici sono il tipo più comune di attacco DDoS. In poche parole, utilizza tutta la larghezza di banda tra l’indirizzo di destinazione e Internet. Questo viene fatto principalmente indirizzando le orde di botnet a un indirizzo specifico.

Attacchi di frammentazione

Il traffico su Internet è suddiviso in pacchetti di dati. Viaggiano e si combinano in modo diverso, a seconda dell’uso del protocollo TCP o UDP . Un attacco a frammentazione interrompe il flusso di dati inviando pacchetti di dati falsi, rendendo il server incapace di gestire tutte queste richieste.

Attacchi a livello di applicazione

Gli attacchi a livello di applicazione, come suggerisce il nome, prendono di mira le applicazioni. In questo livello, il server crea pagine web e risponde alle richieste HTTP. Un attacco di questo tipo fa pensare al server che un visitatore abbia premuto ripetutamente il pulsante “Aggiorna”. Il server non può capire che si tratta di un comando falso finché non può più gestire le richieste e, quando lo fa, è troppo tardi. Gli attacchi a livello di applicazione sono meno costosi di altri e sono anche più difficili da rilevare (rispetto agli attacchi a livello di rete).

Attacchi di amplificazione DDoS

Gli attacchi di amplificazione DDoS sono attacchi in cui i criminali informatici prendono di mira specificamente le vulnerabilità nei server DNS (Domain Name System). Trasformano piccoli volumi di richieste in grandi volumi di richieste, da cui i loro nomi. Di conseguenza, sfruttano completamente la larghezza di banda dell’indirizzo di destinazione e impediscono al server di funzionare normalmente. Gli attacchi di amplificazione sono fondamentalmente divisi in due: mirroring DNS e mirroring CharGEN.

Mirroring DNS

Il compito di un server DNS è trovare l’indirizzo IP del nome di dominio che hai digitato nella barra degli indirizzi. In questo contesto, è possibile dire che sono l’elenco telefonico di Internet. Negli attacchi di mirroring DNS, l’attaccante informatico copia l’indirizzo IP della vittima e lo invia al server DNS, richiedendo risposte di grandi volumi. Queste risposte possono crescere fino a 70 volte la loro dimensione normale. Ciò causa l’arresto anomalo del server quasi istantaneamente.

Mirroring di CharGEN

CharGEN è un protocollo molto vecchio anche per gli standard Internet. È stato sviluppato nel 1983 a scopo di test. Sfortunatamente, molte stampanti e fotocopiatrici che possono connettersi a Internet utilizzano ancora questo protocollo. Ciò fa sì che gli aggressori informatici sfruttino molte delle vulnerabilità del protocollo CharGEN. Il cyberattaccante invia molte richieste di piccolo volume ai dispositivi in esecuzione su CharGEN utilizzando l’indirizzo IP della vittima. Questi dispositivi iniziano a inviare risposte UDP (User Datagram Protocol) all’indirizzo IP della vittima, causando l’arresto anomalo e / o il riavvio dell’indirizzo di destinazione.

Come prevenire l’attacco DDoS?

Negli anni ’90 venivano inviate in media 150 richieste al secondo in attacchi DDoS. Nell’attacco DDoS GitHub del 2018, 1,35 terabit di traffico sono stati diretti al server di destinazione al secondo. In altre parole, gli attacchi DDoS stanno diventando sempre più sofisticati ed economici; È possibile affittare questo “servizio” per un attacco DDoS di 3 ore pagando 60 euro al mese. Pertanto, non solo le grandi imprese, ma anche le piccole imprese e persino le persone reali dovrebbero adottare le misure necessarie per prevenire gli attacchi DDoS.

In questo contesto, la prima precauzione che puoi prendere è utilizzare un servizio VPN. Tieni presente che abbiamo utilizzato il termine “specifico” più di una volta per l’indirizzo di destinazione sopra. Questo perché l’indirizzo IP della vittima deve essere noto affinché la maggior parte degli attacchi DDoS funzioni. In altre parole, il cyberattaccante deve sapere esattamente quale indirizzo attaccare. Come sai, l’utilizzo di una VPN crea un tunnel sicuro per il tuo traffico Internet e nasconde il tuo vero indirizzo IP. (Per ulteriori informazioni, consulta il nostro articolo Che cos’è la VPN .) Pertanto, l’autore dell’attacco informatico sarà in grado di vedere l’indirizzo IP del server VPN, non il tuo. Solo questa misura ti proteggerà dalla maggior parte degli attacchi VPN.

Ovviamente anche le grandi aziende e gli amministratori di siti web dovrebbero adottare misure aggiuntive. In tale contesto:

- È necessario preparare un piano d’azione contro gli attacchi DDoS. Quando si verifica l’attacco, tutti dovrebbero sapere cosa fare. Potrebbe anche essere necessario formare una squadra il cui unico compito è rispondere a un simile attacco.

- L’infrastruttura di rete deve essere protetta. Devono essere utilizzati sistemi di prevenzione delle intrusioni e di gestione delle minacce, che devono essere sempre mantenuti aggiornati. È essenziale utilizzare funzionalità come il filtro dei contenuti e il bilanciamento del carico. La maggior parte delle apparecchiature di rete è già prodotta per essere sostanzialmente protetta dagli attacchi DDoS. L’amministratore di rete deve massimizzare la sicurezza della rete di cui è responsabile soprattutto con applicazioni e apparecchiature aggiuntive.

- Potresti prendere in considerazione la migrazione al cloud. Sfruttare i servizi basati su cloud è un modo efficace per proteggersi dagli attacchi DDoS. Anche se un server va offline a causa dell’attacco, un altro lo sostituirà immediatamente e si assicurerà che il servizio non venga interrotto. Inoltre, i fornitori che offrono questo servizio sono già preparati per gli attacchi DDoS e sono in grado di rispondere a qualsiasi attacco.

I singoli utenti dovrebbero utilizzare la VPN per la prevenzione degli attacchi DDoS, mentre gli utenti aziendali dovrebbero combinare i loro servizi VPN con le misure sopra elencate. Sebbene non sia possibile essere protetti al 100% dagli attacchi DDoS, è possibile impedire che questi attacchi interrompano completamente il servizio. Oggi la protezione dagli attacchi DDoS è un problema che riguarda sia gli utenti individuali che quelli aziendali.