Che cos’è il protocollo DMARC nella configurazione delle mail?

DMARC non è solo un altro acronimo nel mondo della tecnologia; è un framework robusto progettato per combattere gli attacchi di spoofing e phishing via e-mail. DMARC è un protocollo di autenticazione e-mail progettato per dare ai proprietari di dominio la possibilità di proteggere il proprio dominio da un uso non autorizzato, comunemente noto come spoofing e-mail. Lo spoofing si verifica quando un mittente malintenzionato invia un’e-mail che sembra provenire da un dominio attendibile, solitamente con l’intenzione di phishing, spamming o distribuzione di malware.

Domain-based Message Authentication, Reporting, and Conformance (DMARC) è un protocollo di autenticazione e-mail che verifica i mittenti e-mail e fornisce informazioni per una maggiore sicurezza e-mail. Consente ai proprietari di dominio di impostare policy a livello di dominio sulla gestione della posta. Ciò include l’impostazione delle preferenze per la verifica dei messaggi, le risposte di errore e la segnalazione. DMARC è descritto in RFC 7489 dell’Internet Engineering Task Force (IETF).

DMARC è stato creato per risolvere questo problema consentendo ai proprietari di dominio di specificare quali server di posta sono autorizzati a inviare e-mail per conto del loro dominio. In questo modo, DMARC consente ai destinatari di determinare se un’e-mail è legittima e deve essere recapitata nella posta in arrivo o meno.

DMARC svolge un ruolo fondamentale nel ridimensionamento degli sforzi di sicurezza della posta elettronica. Sebbene i sistemi di posta elettronica dispongano di filtri antispam, questi non sono efficaci contro gli attacchi di spoofing diretto del dominio. Impersonando le aziende, gli aggressori possono recuperare le credenziali di accesso a informazioni sensibili. Infatti, il Cost of a Data Breach Report di IBM ha rilevato che le credenziali compromesse hanno portato al 19% di tutte le violazioni dei dati.

Inoltre, la visibilità tramite feedback basato su report è una caratteristica DMARC che davvero si distingue.

Ecco altre caratteristiche che evidenziano l’importanza di DMARC:

- Garantisce l’autenticazione della posta elettronica

- Protegge dallo spoofing del dominio

- Protegge dagli attacchi di phishing

- È obbligatorio per i mittenti di massa di Google e Yahoo

- È obbligatorio per la conformità PCI-DSS

- BIMI richiede l’applicazione del DMARC

DMARC in dettaglio

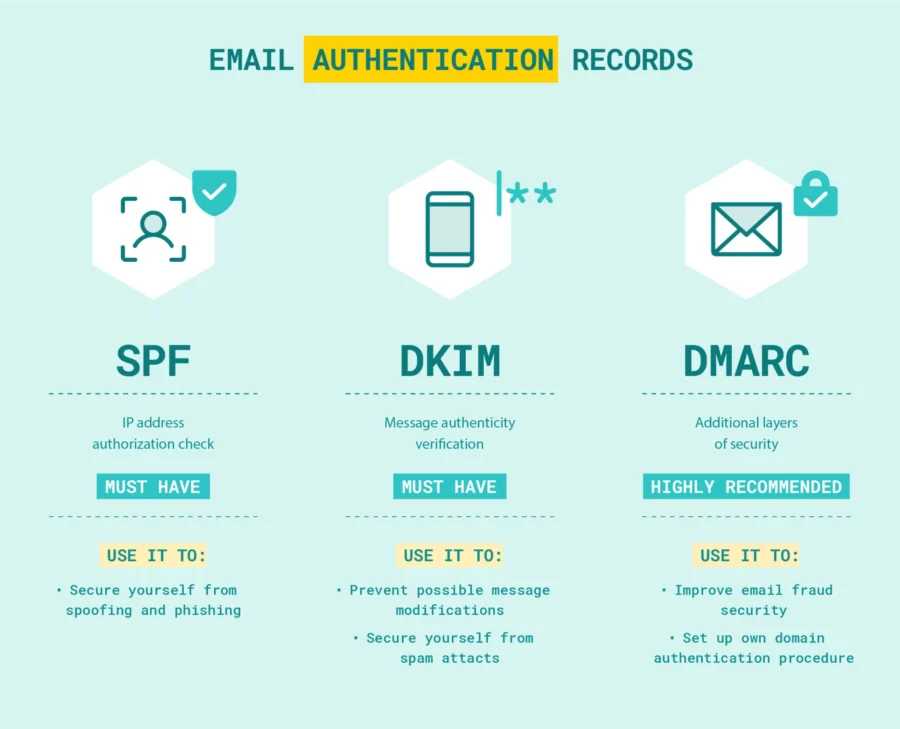

DMARC sta per “Domain-Based Message Authentication, Reporting, and Conformance”. Si tratta di un meccanismo di reporting di allineamento dei domini che utilizza meccanismi di autenticazione e-mail esistenti, SPF (Sender Policy Framework) e DKIM (DomainKeys Identified Mail), per offrire ai proprietari di domini e-mail la possibilità di proteggere il proprio dominio da un utilizzo non autorizzato.

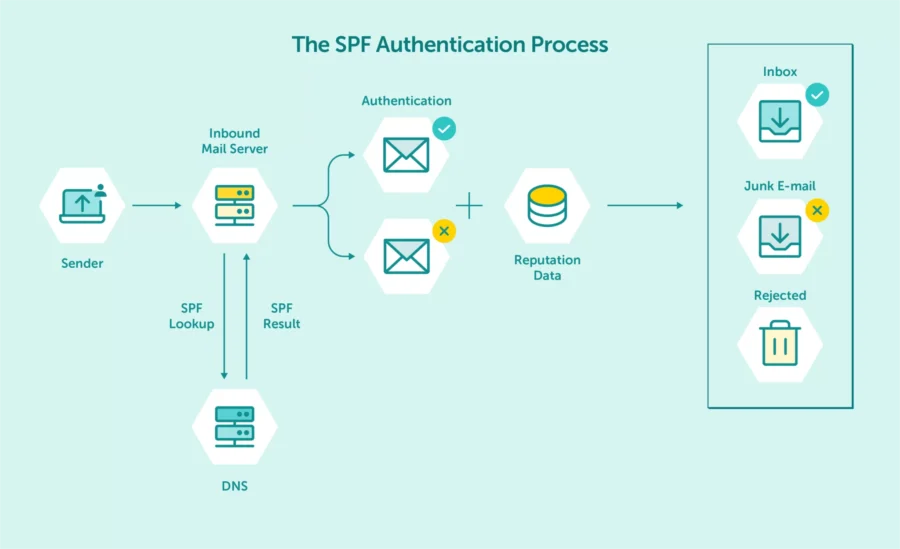

Diagramma di come funziona il record SPF

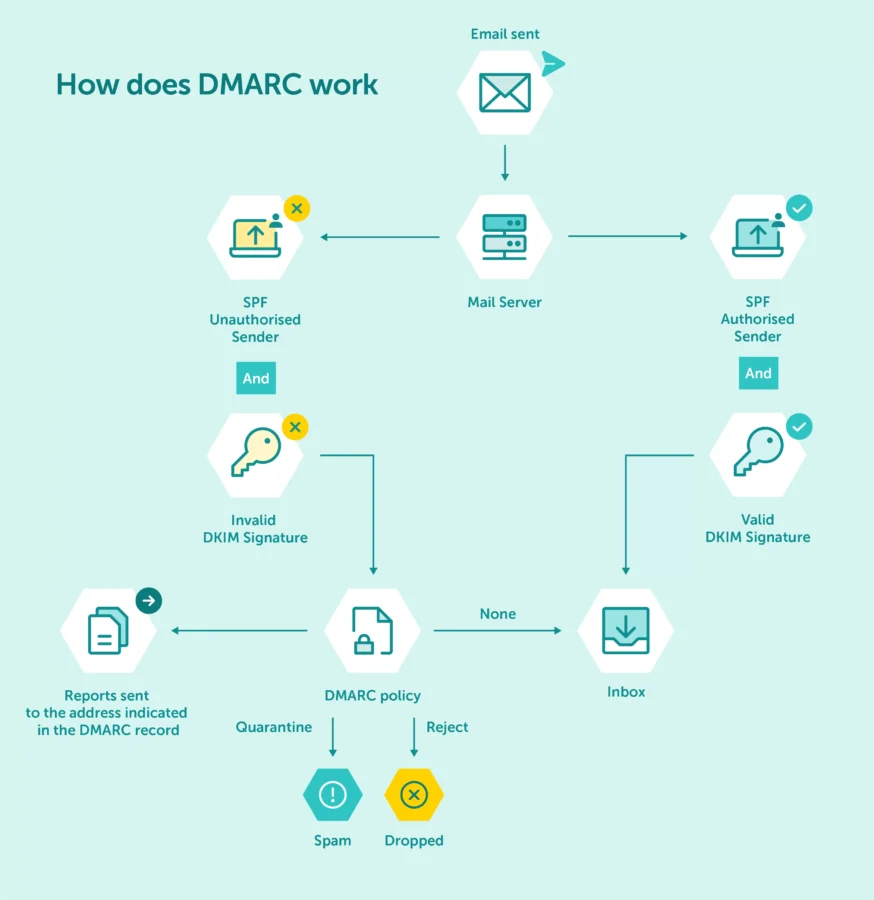

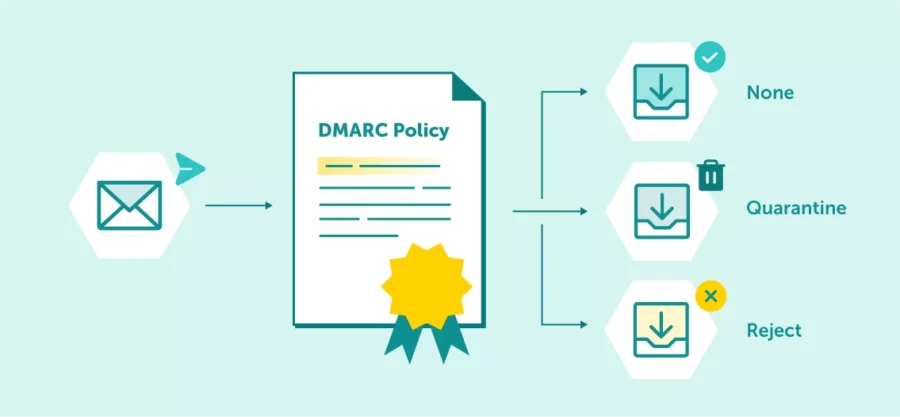

La policy DMARC che un proprietario di dominio pubblica nel proprio record DNS (Domain Name System) indica al server di posta ricevente come gestire le email che non superano l’autenticazione DMARC. Le policy DMARC possono essere impostate su “nessuna”, “quarantena” o “rifiuta”.

Un criterio “nessuno” indica al server ricevente di non intraprendere alcuna azione, un criterio “quarantena” indica al server ricevente di posizionare l’e-mail nella cartella spam del destinatario o di contrassegnarla come sospetta, e un criterio “rifiuta” indica al server ricevente di rifiutare immediatamente l’e-mail.

È opportuno notare che, a differenza di SPF e DKIM, DMARC non funge di per sé da strumento di autenticazione.

SPF, DKIM, DMARC: Elementi base dell’autenticazione e-mail

Perché DMARC è importante?

In sostanza, DMARC è uno strumento importante per la sicurezza della posta elettronica. Consente al proprietario del dominio di proteggere il proprio dominio dall’essere utilizzato per scopi dannosi, come phishing, spamming e distribuzione di malware. Tutti questi possono essere eseguiti sotto le mentite spoglie di un dominio attendibile, rendendo difficile per gli utenti di posta elettronica distinguere tra e-mail legittime e dannose.

In parole povere, gli attori malintenzionati possono sfruttare meccanismi di autenticazione e-mail, come SPF e DKIM, falsificando l’indirizzo “Da” di un’e-mail e facendolo apparire come se fosse stato inviato da un dominio attendibile. Un indirizzo del genere è praticamente indistinguibile per un utente di posta elettronica occasionale, creando un modo per gli attori malintenzionati di aggirare il sistema di convalida e-mail.

Inutile dire che questo può avere gravi conseguenze. Non solo può portare gli utenti a scaricare inconsapevolmente software dannoso o a cadere vittime di attacchi di phishing, ma può anche danneggiare la reputazione del dominio che viene falsificato.

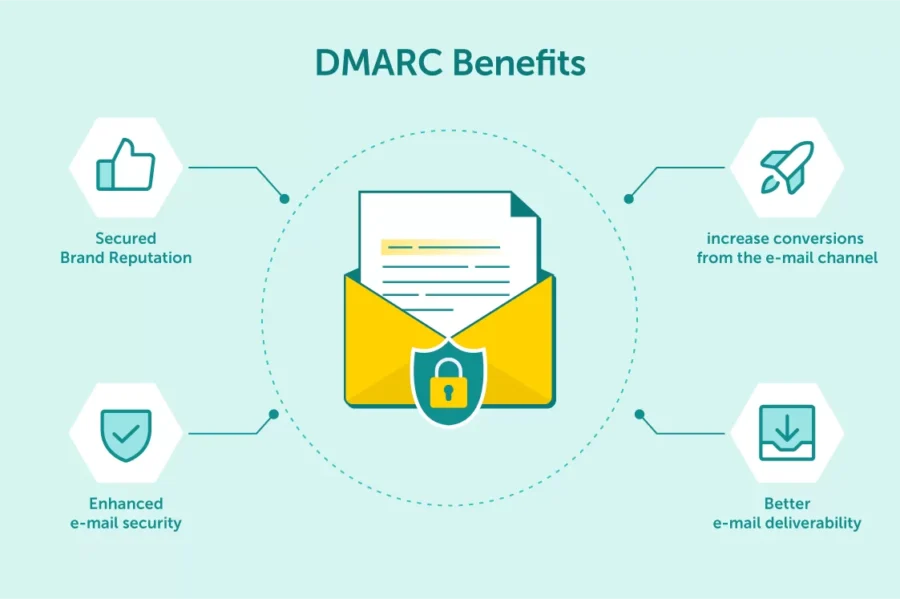

L’implementazione di DMARC porta molti vantaggi alla tua azienda

Come funziona DMARC?

Domain-Based Message Authentication Reporting and Conformance funziona combinando due meccanismi di autenticazione e-mail esistenti, SPF e DKIM, e aggiungendo un ulteriore livello di policy. SPF consente al proprietario del dominio di specificare quali server di posta sono autorizzati a inviare e-mail per conto del proprio dominio, mentre DKIM consente al proprietario del dominio di aggiungere una firma digitale alle proprie e-mail, verificando che siano autentiche e che non siano state falsificate o modificate durante il transito.

Quando un server di posta ricevente riceve un’e-mail che dichiara di provenire da un dominio con una policy DMARC pubblicata, controllerà prima il record SPF per assicurarsi che il server di invio sia autorizzato a inviare e-mail per conto di quel dominio. Quindi controllerà la firma DKIM per assicurarsi che l’e-mail non sia stata modificata tra i server di invio e di ricezione.

Se l’email supera entrambi i controlli di autenticazione, il server ricevente consegnerà l’email nella posta in arrivo del destinatario. Se l’email non supera uno dei due controlli di autenticazione, il server ricevente controllerà la politica DMARC per determinare come gestire l’email. A seconda della politica DMARC, il messaggio email potrebbe essere consegnato, inserito nella cartella spam o rifiutato direttamente.

Diagramma di come funziona il protocollo DMARC

Allineamento record DMARC

L’allineamento dei record DMARC si riferisce al confronto tra il nome di dominio nell’indirizzo From e i domini associati ai controlli di autenticazione SPF e DKIM. SPF autentica il dominio che appare nel Return-path (MAIL FROM), mentre DKIM autentica il dominio trovato nel tag d= all’interno della firma DKIM. DMARC richiede che almeno uno dei domini sopra corrisponda all’intestazione From. Esistono due tipi di modalità di allineamento dei record DMARC: rilassata e rigorosa.

In modalità rilassata, due domini non devono necessariamente corrispondere esattamente, mentre in modalità rigorosa, due domini devono essere identici per essere allineati.

La modalità di allineamento per la firma DKIM è indicata dal tag adkim, mentre il tag aspf si riferisce alla modalità di allineamento per SPF.

Impostazione dell’autenticazione dei messaggi basata sul dominio

Impostare una policy DMARC è abbastanza semplice. Tutto ciò che devi fare è aggiungere un record DMARC al tuo DNS.

Per fare ciò, dovrai accedere alle impostazioni DNS nell’Admin Console e aggiungere un record TXT simile a questo:

v=DMARC1; p=quarantine; rua="email@example.com"; ruf="mailto:email2@example.com"

In questo record, il tag “v” indica la versione DMARC utilizzata (“DMARC1” per impostazione predefinita), il tag “p” indica la policy DMARC e i tag “rua” e “ruf” indicano quali indirizzi e-mail devono ricevere report riguardanti l’attività correlata a DMARC: “rua” per report aggregati e “ruf” per report di errore/forensi. Se si utilizza il tag rua/ruf, è necessario utilizzare il prefisso “mailto:”.

Tag facoltativi:

- sp – specifica una policy per tutti i sottodomini,

- pct – specifica la percentuale di messaggi a cui deve essere applicata la politica DMARC,

- adkim – specifica la modalità di allineamento dell’identificatore DKIM,

- aspf – specifica la modalità di allineamento dell’identificatore SPF.

Una volta salvato il record, dovrai attendere fino a 72 ore affinché i nuovi record DNS si propaghino. Una volta fatto questo, la tua policy DMARC dovrebbe essere in vigore e puoi iniziare a monitorarne gli effetti sulle email in arrivo.

Analisi dei report DMARC

Una volta che hai una policy DMARC in atto, è importante analizzare i report generati dai server riceventi. Questi report contengono informazioni su tutte le email che non superano i controlli di autenticazione, nonché dettagli su come sono state gestite in base alla policy DMARC.

Un report aggregato contiene dati statistici su tutte le email inviate dal tuo dominio in un periodo di tempo specifico. Questi dati includono il numero totale di email inviate, quante hanno superato i controlli di autenticazione e quante non sono riuscite.

Un rapporto forense contiene informazioni dettagliate su un singolo messaggio di posta elettronica che non supera i controlli di autenticazione. Questi dati possono essere utilizzati per determinare perché un’e-mail non ha superato l’autenticazione e adottare misure per prevenire simili fallimenti in futuro. A causa di preoccupazioni relative alla privacy e alla conformità, molte organizzazioni scelgono di non richiedere i rapporti ruf poiché spesso contengono dati sensibili.

Entrambi i tipi di report sono importanti per comprendere le prestazioni della tua policy DMARC e apportare le modifiche necessarie per garantire la massima sicurezza possibile della posta elettronica.

Aggiornamento della politica DMARC

Una volta che hai una policy DMARC in atto, è importante ricordare che non è scolpita nella pietra. Man mano che l’utilizzo della posta elettronica della tua organizzazione cambia o emergono nuove minacce, potrebbe essere necessario aggiornare la tua policy DMARC. Ad esempio, potresti voler modificare la tua policy per mettere in quarantena o rifiutare le email se aumenta il numero di email dannose inviate dal “tuo” dominio.

La politica DMARC stabilisce come trattare le email inviate da un dominio specifico

La chiave è restare vigili e monitorare i report DMARC per individuare eventuali segnali di attività dannose. Se rilevi un aumento di email sospette, potrebbe essere il momento di aggiornare la tua policy o adottare misure aggiuntive, come l’implementazione di misure di autenticazione più severe.

Errori comuni sul DMARC

Sebbene DMARC sia un importante strumento di sicurezza e-mail, ci sono alcuni equivoci comuni a riguardo. Il più diffuso di questi deriva dall’errata supposizione che DMARC sia una misura di sicurezza attiva. Non è così: DMARC non blocca attivamente le e-mail dannose, ma istruisce solo il server ricevente su come gestirle una volta che hanno fallito i controlli di autenticazione. Ecco alcuni altri equivoci comuni di cui essere consapevoli:

DMARC protegge solo dallo spoofing

Un altro malinteso comune su DMARC è che protegga solo dagli attacchi di spoofing. Mentre DMARC è uno strumento efficace per rilevare e bloccare le email spoofing, fornisce anche informazioni preziose sul traffico email legittimo. Analizzando i report DMARC, le organizzazioni possono ottenere visibilità su quali server email stanno inviando messaggi per loro conto e identificare eventuali mittenti non autorizzati.

Durante alcuni attacchi, i criminali informatici studiano molto attentamente il bersaglio del loro attacco per calmare l’attenzione dei destinatari. Utilizzano un linguaggio appropriato e aggiungono dati/frasi caratteristici.

Inoltre, DMARC fornisce un meccanismo per i destinatari di posta elettronica per fornire feedback ai mittenti di posta elettronica sulla disposizione dei loro messaggi. Questo ciclo di feedback può aiutare le organizzazioni a identificare e correggere i problemi con la loro infrastruttura di autenticazione della posta elettronica e migliorare la recapitabilità dei loro messaggi legittimi.

DMARC interrompe le email legittime

Uno dei miti più persistenti su DMARC è che il protocollo inevitabilmente interromperà le email legittime. Questo malinteso nasce da un’incomprensione di come funzionano le policy DMARC. Le policy DMARC specificano come i destinatari devono gestire i messaggi che non superano i controlli di autenticazione. Per impostazione predefinita, le policy DMARC sono impostate su “none”, il che significa che i server riceventi non intraprenderanno alcuna azione se un messaggio non supera i controlli DMARC.

Per evitare di violare le email legittime, è essenziale aumentare gradualmente la severità della policy DMARC nel tempo. Questo approccio consente alle organizzazioni di identificare e risolvere eventuali problemi con la propria infrastruttura di autenticazione email prima di applicare completamente le policy DMARC. Iniziando con una policy “nessuna”, le aziende possono gradualmente passare a una policy “quarantena” (in cui i messaggi sospetti vengono in genere recapitati nella cartella spam del destinatario) e infine a una policy “rifiuto” (in cui i messaggi sospetti vengono rifiutati direttamente).

DMARC è solo per le grandi organizzazioni

Alcune organizzazioni potrebbero credere che DMARC sia necessario solo per le grandi aziende con infrastrutture di posta elettronica complesse. In realtà, tuttavia, DMARC è essenziale per qualsiasi organizzazione che utilizzi la propria infrastruttura di posta elettronica e desideri proteggere il proprio marchio, i propri clienti e partner da attacchi di phishing e spoofing.

Mentre le organizzazioni più grandi possono avere sistemi di posta elettronica più complessi da gestire, le organizzazioni di piccole e medie dimensioni sono altrettanto vulnerabili agli attacchi basati sulla posta elettronica. Infatti, le organizzazioni più piccole possono essere ancora più vulnerabili poiché potrebbero non avere le risorse per implementare solidi controlli di sicurezza della posta elettronica, e l’implementazione di report DMARC può aiutare in questo.

DMARC funziona come una cartella spam

Infine, alcune persone potrebbero erroneamente credere che DMARC funzioni come una cartella spam. Sebbene sia vero che le policy DMARC possono essere impostate per “mettere in quarantena” i messaggi sospetti, ciò non significa che tutti quei messaggi verranno automaticamente inviati allo spam del destinatario.

Invece, i messaggi in quarantena saranno ulteriormente analizzati dal server di posta elettronica ricevente prima di essere recapitati. Se un messaggio supera ulteriori controlli, verrà recapitato nella posta in arrivo del destinatario, anche se in origine non ha superato i controlli di autenticazione DMARC preliminari. Lì, i dati provenienti da report aggregati e forensi possono aiutare a identificare le e-mail dannose e ad adottare misure preventive di conseguenza.

Riassumendo

DMARC è un importante protocollo di autenticazione e-mail che consente ai proprietari di domini di proteggere i propri domini da un uso non autorizzato. Combina meccanismi di autenticazione e-mail esistenti, come SPF e DKIM, con un approccio basato su policy per determinare come le e-mail che non superano i controlli di autenticazione SPF e la convalida della firma DKIM debbano essere gestite dal server di posta ricevente.

Impostando una policy DMARC e monitorandone le prestazioni nel tempo, le organizzazioni possono ottenere una preziosa visibilità su quali server stanno inviando messaggi per loro conto e adottare misure per mitigare eventuali minacce potenziali. Inoltre, implementare policy DMARC per le organizzazioni più piccole è altrettanto importante, se non di più, per garantire un’adeguata protezione del marchio e la sicurezza dei clienti.