Che Cos’è SELinux?

SELinux (Security-Enhanced Linux) ti protegge iniziando dal centro, e il modo in cui lo fa è etichettando i processi e le risorse all’interno del kernel e costringendo le interazioni ad essere autenticate prima, piuttosto che dopo, che accadano. Per esempio; Mentre un utente connesso al sistema può essere autorizzato a fare ciò che vuole nella sua home directory tramite una shell o una GUI, a un’applicazione eseguita ad un utente non autorizzato può essere impedito di accedere ad alcuni file o directory in questa home directory.

SELinux si presenta negado tutto ciò che non è esplicitamente consentito. Una persona con accesso root dovrebbe essere una parte fidata. Ma se la sicurezza è stata compromessa, lo è anche l’intero sistema. SELinux risolve questo problema limitando i processi privilegiati e automatizzando la creazione delle policy di sicurezza. SELinux è stato originariamente sviluppato dalla National Security Agency (NSA) e rilasciato alla comunità di sviluppo open source nel 2000 con licenza GPL. È stato unito al kernel Linux principale nel 2003.

SELinux ha due modalità globali, permissive e enforcing.

- La modalità permissiva consente al sistema di funzionare come un sistema DAC (Discretionary Access Control), registrando ogni violazione su SELinux.

- La modalità Enforcing applica una rigida negazione dell’accesso a tutto ciò che non è esplicitamente consentito.

Per consentire esplicitamente un determinato comportamento su una macchina, tu, come amministratore di sistema, devi scrivere politiche che lo consentano. Le politiche di SELinux sono insiemi di regole che guidano il motore di sicurezza di SELinux. Una politica definisce i tipi per gli oggetti file e i domini per i processi. I ruoli vengono utilizzati per limitare l’accesso ai domini. Le identità degli utenti determinano quali ruoli possono essere raggiunti.

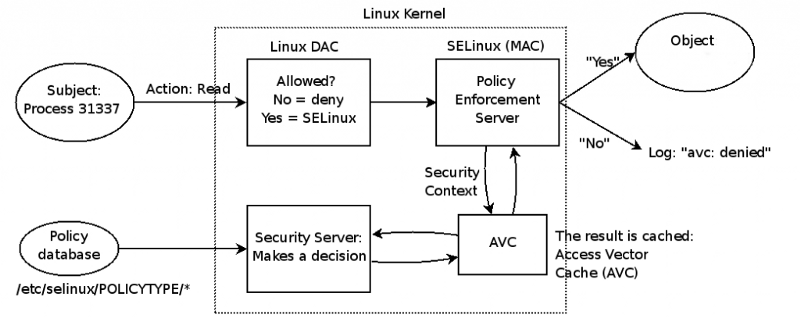

Quando un soggetto (ad esempio un’applicazione) tenta di accedere a un oggetto (ad esempio un file), il server delle applicazioni della politica nel kernel controlla innanzitutto la cache del vettore di accesso per le autorizzazioni dell’oggetto e dell’oggetto. Se la decisione non può essere presa esaminando la cache, il server determina se l’accesso verrà effettuato in base alle politiche di sicurezza. Vale anche la pena ricordare che SELinux non sovrascrive le regole di accesso impostate nel DAC.

È possibile disabilitare SELinux temporaneamente o permanentemente. Entrambi hanno i loro vantaggi. La disattivazione temporanea consente di eseguire il test senza compromettere la sicurezza del sistema. SELinux sarà abilitato anche dopo il riavvio del sistema.

Se invece disabiliti SELinux in modo permanente, sarai in grado di lavorare più velocemente, soprattutto se il tuo progetto è personale o di medie dimensioni. Nota a questo punto che la maggior parte delle distribuzioni Linux ha ottime politiche di sicurezza, quindi disabilitare SELinux non avrà un grande impatto.