Detto protocollo Secure Shell, in breve SSH, è un modo per stabilire una connessione sicura da un computer a un computer remoto. Il protocollo ha opzioni di autenticazione forte e metodi di crittografia avanzata per la comunicazione da computer a computer.

Grazie a queste caratteristiche, SSH offre vantaggi significativi sia sui protocolli non protetti come telnet o rlogin che sui protocolli di trasferimento file non protetti come FTP. La connessione e la condivisione di file su SSH sono sicure e possono essere automatizzate allo stesso tempo. Inoltre, i problemi che si verificano possono essere risolti tramite connessione remota, la struttura di rete o altri componenti critici del sistema possono essere gestiti.

A volte gli utenti potrebbero pensare che la connessione SSH e FTP siano le stesse, ma i protocolli SSH e FTP sono diversi. Mentre puoi gestire il file solo con il protocollo FTP, se ti colleghi al server con il protocollo SSH, hai la gestione dell’intero server, come tutti i file e le applicazioni nel server.

Come funziona il protocollo SSH

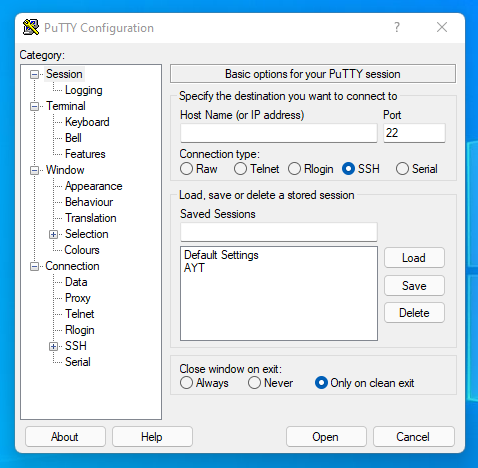

Se stai utilizzando un dispositivo Linux o Mac, è abbastanza semplice stabilire una connessione SSH. Tuttavia, se si utilizza un dispositivo del sistema operativo Windows, è necessario utilizzare un programma per effettuare una connessione SSH. Il programma preferito per la connessione SSH nei sistemi operativi Windows è il programma Putty.

Con questo programma, puoi facilmente stabilire una connessione SSH al server.

Per effettuare una connessione SSH sul tuo dispositivo Linux o Mac, sarà sufficiente aprire la pagina Terminale e digitare il seguente comando.

ssh {utente}@{host}

SSH: protocollo utilizzato

Utente: nome utente del server

Host: indirizzo IP del server

Il protocollo SSH è una connessione nel modello utente-server. Con SSH, gli utenti si connettono ai server. L’utente avvia la configurazione della connessione e utilizza la password della chiave pubblica per autenticarsi sul server SSH. Dopo la fase di connessione, il protocollo SSH utilizza una forte crittografia simmetrica e algoritmi di hash per garantire la privacy e la sicurezza dei dati tra l’utente e il server. Viene utilizzato il protocollo SSH-2, sviluppato dalla Internet Engineering Task Force dal 2006. Questo nuovo protocollo fornisce una maggiore privacy e protezione rispetto al protocollo SSH precedentemente sviluppato da Tatu Ylönen nel 1995. Inoltre, a differenza della prima versione, SSH-2 utilizza lo scambio di chiavi Diffie-Hellman.

Autenticazione forte con chiavi SSH

Esistono diverse opzioni per l’autenticazione in SSH. Alcuni metodi più preferiti sono le password e le verifiche della chiave pubblica. L’autenticazione con chiave pubblica è particolarmente preferita per l’automazione e in genere gli amministratori di sistema utilizzano questo metodo per l’accesso singolo. In questo metodo, ci sono due chiavi crittografate, una delle quali è pubblica, l’altra è privata. La chiave pubblica autentica l’accesso al server e concede al proprietario della chiave privata l’accesso al server. Queste chiavi utilizzate per l’autenticazione sono note come chiavi SSH. Lo scopo principale di questo metodo è rendere sicura l’automazione. La gestione delle chiavi SSH è molto importante. Le chiavi SSH sono come nome utente e password per accedere al server.

Puoi utilizzare alcuni dei comandi indicati di seguito sul tuo server, a cui accedi effettuando una connessione SSH, se necessario.

- mkdir: comando per creare una nuova directory

- rmdir: puoi eliminare una directory esistente.

- cd: puoi passare alla directory specificata.

- cd..: È possibile passare a una directory superiore.

- Rm: comando di eliminazione del file.

- pwd: puoi visualizzare la directory in cui ti trovi.

- whatis: è possibile visualizzare la descrizione del comando specificato.

- passwd: puoi aggiornare la tua password SSH.

- who: è possibile visualizzare chi è connesso attualmente al server.

- last: Con questo comando puoi visualizzare l’ultimo collegamento nel tuo account.