Secondo l’ultima scoperta dei ricercatori sulla sicurezza S. Tzadik e S. Tamari di Wiz, due nuove vulnerabilità di escalation dei privilegi, nome in codice “GameOver(Lay)” nel popolare Filesystem OverlayFS, colpisce un enorme 40% di utenti Ubuntu in tutto il mondo. Controlla i dettagli di entrambe queste vulnerabilità, insieme ai passaggi per verificare se il tuo sistema Ubuntu è vulnerabile o meno.

Una grave vulnerabilità di Linux influisce sui sistemi Ubuntu

CVE-2023-2640 è una vulnerabilità di elevata gravità (punteggio CVSS v3: 7,8) che colpisce i kernel Ubuntu superiori alla versione 5.15.0. Questa vulnerabilità consente a qualsiasi utente svantaggiato di impostare attributi estesi privilegiati sui file/file system montati, consentendo loro di ottenere privilegi più elevati sul sistema.

CVE-2023-32629 è una vulnerabilità di media gravità (punteggio CVSS v3: 5.4) che colpisce tutti i kernel Linux con la versione 5.4.0. Si tratta di un’escalation di privilegi locali che sfrutta il sottosistema di gestione della memoria del kernel con una race condition che accede al VMA, che porta all’esecuzione di codice arbitrario.

Queste vulnerabilità possono essere ricondotte al 2018, quando Ubuntu ha introdotto alcune modifiche alla propria versione del modulo OverlayFS. Questi cambiamenti hanno dovuto affrontare alcuni seria obiezione da parte del “Linux Kernel Project”, in particolare, l’impostazione di attributi estesi, che definiscono le autorizzazioni dell’utente. Di conseguenza, quando Linux ha rilasciato una correzione per la vulnerabilità nel 2020, le modifiche non sono state trasferite alla modifica.

“Sottili cambiamenti nel kernel Linux introdotti da Ubuntu molti anni fa hanno implicazioni impreviste”, ha affermato Ami Luttwak, direttore tecnico e co-fondatore di Wiz. “Abbiamo individuato due vulnerabilità legate all’escalation dei privilegi causate da questi cambiamenti e chissà quante altre vulnerabilità sono ancora in agguato nell’ombra del kernel Linux?”

“Fortunatamente, anche se queste vulnerabilità sarebbero facili da sfruttare, richiedono l’accesso dell’utente locale, il che dovrebbe limitare la superficie di attacco”ha affermato Mike Parkin, ingegnere tecnico senior presso Vulcan Cyber. “Lo sfruttamento remoto sembra molto improbabile. Ubuntu ha rilasciato patch per risolvere il problema e le distribuzioni che utilizzano il modulo OverlayFS interessato dovrebbero aggiornare il proprio kernel non appena possibile,” – aggiunse Parkin.

Quali versioni di Ubuntu sono vulnerabili

Secondo Wiz, le seguenti versioni di Ubuntu sono state compromesse:

| Pubblicazione | Versione del kernel | CVE-2023-2640 | CVE-2023-32629 |

|---|---|---|---|

| Ubuntu 23.04 (Aragosta lunare) | 6.2.0 | SÌ | SÌ |

| Ubuntu 22.10 (Kinetic Kudu) | 5.19.0 | SÌ | SÌ |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 5.19.0 | SÌ | SÌ |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 6.2.0 | SÌ | SÌ |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 5.15.0 | NO | NO |

| Ubuntu 20.04 LTS (Fossa Focale) | 5.15.0 | NO | NO |

| Ubuntu 20.04 LTS (Fossa Focale) | 5.4.0 | NO | SÌ |

| Ubuntu 18.04 LTS (Castoro Bionic) | 5.4.0 | NO | SÌ |

Come verificare se il tuo sistema è vulnerabile o no?

Utilizza i seguenti passaggi per verificare se la tua versione di Ubuntu è vulnerabile o meno.

1. Usa questo comando per verificare la versione di Ubuntu installata sul tuo sistema:

cat /etc/os-release

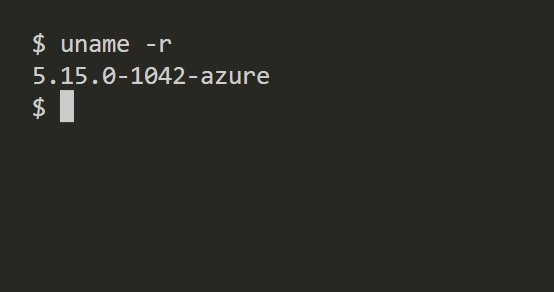

2. Ora controlla il numero di versione del kernel:

uname -r

Come risolvere la vulnerabilità di Linux in Ubuntu

Fortunatamente, Canonical ha rilasciato un nuovo aggiornamento come correzione per otto recenti vulnerabilità. Seguire questi passaggi per aggiornare il sistema alla nuova versione del kernel 6.2.0:

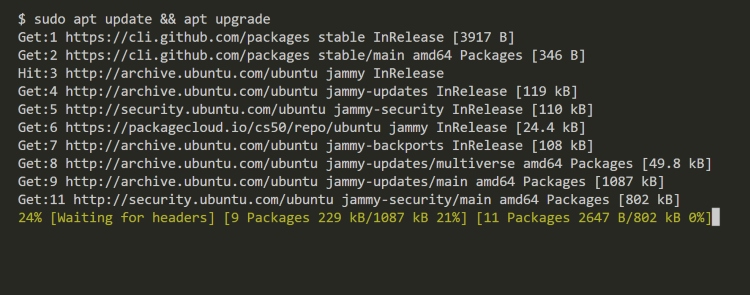

1. Per prima cosa aggiorna e aggiorna il tuo sistema Ubuntu utilizzando il seguente comando:

sudo apt update && apt upgrade

2. Dopo un aggiornamento di sistema standard, è necessario riavviare il computer per applicare le modifiche necessarie.

sudo shutdown -r now