Che cos’è un attacco DDoS e Dos?

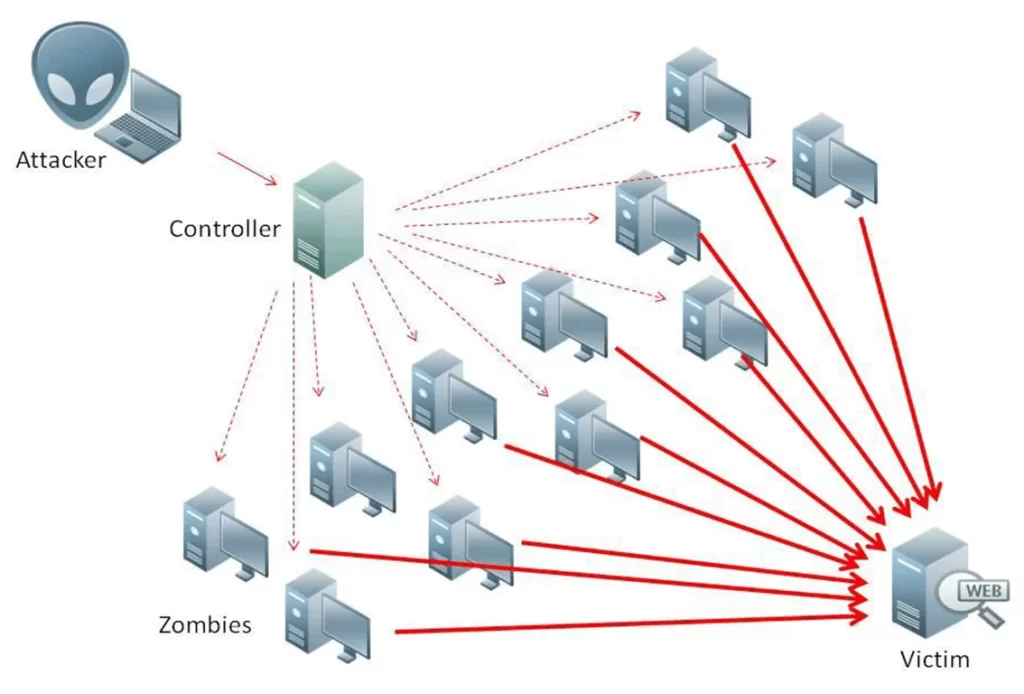

La differenza tra DDoS e DoS che Dos viene eseguita da un’unica posizione mentre DDoS viene eseguito da più posizioni.

Se il sito Web o l’app della tua azienda si interrompe improvvisamente a causa di un flusso eccessivo di traffico sospetto, potresti essere il bersaglio di un attacco DDoS (Distributed Denial of Service).

Questi tipi di attacchi informatici sono in aumento e possono danneggiare la tua attività e la reputazione del tuo marchio poiché causano il blocco del tuo sito Web per un periodo di tempo significativo.

Eseguire un DDoS è un Crimine?

“Art. 617 quater Codice Penale” Chiunque fraudolentemente intercetta comunicazioni relative a un sistema informatico o telematico o intercorrenti tra più sistemi, ovvero le impedisce o le interrompe, è punito con la reclusione da sei mesi a quattro anni.

Quali sono gli impatti di un attacco DDos? Come si fa a capire che stai avendo un attacco DDOS?

Antico ma molto efficacie!

Non è difficile capire che il tuo sito web è stato attaccato da DoS o DDoS. Un forte attacco DoS DDoS potrebbe chiudere il collegamento il tuo sito con internet. Non sarà difficile notare questa situazione. A volte gli attacchi DDoS DoS possono essere insufficienti. Quando è insufficiente, non sarà in grado staccare il collegamento del sito, ma può rallentarlo. Se noti dei rallentamenti o difficoltà di ricevere risposte dal tuo sito web, potresti essere soggetto ad attacchi DDoS DoS. Dai una occhiata ai log (registro) del tuo sito Web. Potrebbero esserci richieste anomale o potrebbero esserci molte richieste su un singolo IP o su IP moltiplici. In questi casi, potresti essere esposto a un attacco DDoS DoS.

Tra i principali sintomi degli attacchi DDoS ci sono;

- I siti web diventano improvvisamente pesanti,

- Interruzioni della connessione sul sito Web o sui servizi del server,

- Cumuli istantanei nel consumo di risorse del server(CPU,RAM),

- Congestione nei caricamenti di dati a causa di UDP, SYN e GET/POST,

- È possibile vedere l’interruzioni del servizio a lungo termine.

Tipi di attacchi DDoS

DDoS basato sul volume

L’attacco DDoS basato sul volume è il tipo di attacco più comunemente eseguito e più semplice tra gli attacchi DDoS con un tasso del 65%. Il DDoS basato sul volume viene eseguito con UDP, ICMP e altri flood di pacchetti contraffatti e l’obiettivo è saturare la larghezza di banda del sistema attaccato.

DDoS basato su protocollo

Ci sono vari livelli all’interno dell’Open Systems Interconnection (OSI), che è Protocol-Oriented Attacks. Questo viene fatto utilizzando le vulnerabilità nelle unità 3 e 4 all’interno dei livelli. È un modello di attacco pericoloso e molto efficacie. Gli attacchi DDoS basati su protocollo vengono eseguiti utilizzando un punto debole nel livello OSI (Open Systems Interconnection). TCP Syn flood è l’esempio più comune di attacchi DDoS basati su protocollo, che include syn flood, ping of death, smurf DDoS e altro ancora.

Applicazione LayerDDoS

È un tipo di DDoS più sofisticato, più difficile da rilevare e mitigare rispetto ad altri tipi di DDoS, che include attacchi lenti e bassi, flood GET/POST, attacchi contro vulnerabilità di Apache, Windows o OpenBSD e altro ancora. Application Layered Attacks, sono unità di attacco che creano carico sul server utilizzando i moduli con funzionalità GET e POST nei sistemi ospitati nel contenuto del server.

SYN Flood DDoS

Lo scopo degli attacchi SYN flood è quello di rendere inutilizzabili le risorse del sistema inviando pacchetti TCP contrassegnati da SYN al di sopra della sua capacità al sistema di destinazione. .

UDP Flood DDoS

Il funzionamento degli attacchi UDP flood si basa sul principio dell’invio di un gran numero di pacchetti UDP a porte casuali del sistema di destinazione. Il sistema di destinazione, che è esposto a un numero elevato di pacchetti UDP, verifica innanzitutto se è presente un’applicazione in ascolto sulla porta. Vedendo che nessuna applicazione è in ascolto sulla porta dopo ogni controllo, il sistema risponde con un pacchetto ICMP (Internet Control Message Protocol) “target unreachable”. Al termine di questo ciclo, il sistema di destinazione, che deve rispondere a un gran numero di pacchetti UDP con un gran numero di pacchetti ICMP, diventa inaccessibile.

Ping della morte (PoD)

L’attacco DDoS significa l’uso da parte di un utente malintenzionato di inviare pacchetti ping malformati o di grandi dimensioni con un semplice comando per destabilizzare, bloccare o rendere inutilizzabile il sistema di destinazione. Ping degli attacchi DDoS mortali è diventato obsoleto poiché tutti i sistemi operativi oramai adottano contromisure a seconda di livello di sicurezza.

Ping Flood

Lo scopo principale degli attacchi ping flood, noto anche come ICMP flood, è rendere il sistema inutilizzabile sovraccaricando la larghezza di banda in uscita e in ingresso del sistema di destinazione con pacchetti di richiesta ICMP, noti anche come ping.

Normalmente, le richieste ping vengono utilizzate per misurare il tempo trascorso tra la richiesta e la risposta alla richiesta, quando una richiesta ICMP viene inviata tra due computer vengono utilizzati anche per creare un sovraccarico sul sistema di destinazione in tali attacchi.

Prevenire gli attacchi DDoS e Possibile?

Non esiste un metodo definitivo per prevenire gli attacchi DDoS o per proteggersi dagli attacchi DDoS.

È molto importante scegliere una compagnia provider di alte qualità che offrono servizi anti-ddos. Oppure potresti sfruttare CDN a pagamento per mitigare questi attacchi a pagamento in abbonamento mensile.

E tutto.