Security Operations Center è un’unità centrale all’interno di un’azienda o altra organizzazione che supervisiona e monitora dipendenti, tecnologia e procedure per garantire che tutte le misure di sicurezza siano adottate. È progettato principalmente per preparare procedure di rilevamento, valutazione e risposta agli incidenti contro gli attacchi informatici. Security Operations Center, è il luogo o la struttura in cui si trova un team di sicurezza delle informazioni che monitora costantemente la sicurezza di un’organizzazione ed è responsabile dell’analisi degli incidenti di sicurezza. Questo team esegue una buona gestione dei processi utilizzando soluzioni tecnologiche e rileva e analizza gli incidenti di sicurezza informatica. Interviene contro gli attacchi informatici.

Con una definizione più dettagliata; Il SOC è un sistema che mira a prevenire incidenti di sicurezza informatica con l’aiuto di processi ben definiti. Crea un team di professionisti nelle fasi di rilevamento, analisi e risposta degli incidenti di sicurezza informatica. Questo team, che monitora costantemente la situazione di sicurezza dell’istituto ed è organizzato per migliorarla, dispone anche di processi aziendali costituiti da procedure dettagliate.

Lo scopo del SOC è proteggere l’azienda dalle violazioni della sicurezza identificando, analizzando e rispondendo alle minacce alla sicurezza informatica.

Un SOC funge da centro di comando centrale; Tiene conto dell’infrastruttura IT di un’organizzazione, comprese reti, dispositivi e archivi di informazioni. Essenzialmente, il SOC è un punto di somiglianza per ogni evento registrato nell’organizzazione monitorata. Per ciascuno di questi eventi, il SOC deve decidere come gestire e agire. Prendendo queste decisioni, consente di rilevare in anticipo gli attacchi.

I centri operativi di sicurezza sono generalmente costituiti da analisti della sicurezza, ingegneri della sicurezza e manager che supervisionano le operazioni di sicurezza e lavorano a fianco dei manager che supervisionano le operazioni di sicurezza.

Un tempo si riteneva che il sistema SOC fosse adatto solo a organizzazioni molto grandi. Oggi, molte organizzazioni più piccole stanno implementando SOC leggeri, come un SOC ibrido che si basa su una combinazione di personale interno part-time ed esperti in outsourcing, o un SOC virtuale che non dispone di strutture fisiche ed è un team.

OBIETTIVI DELLA SOC

Tali organizzazioni necessitano di informazioni sulla gestione del rischio di sicurezza informatica per raggiungere gli obiettivi aziendali e di sicurezza informatica. Questo è esattamente il motivo per cui è emerso il SOC.

Nel mondo di oggi, le tecnologie dell’informazione sono incredibilmente interconnesse. Naturalmente questo impegno porta con sé anche molti costi. Il fatto che quasi tutte le organizzazioni abbiano una parte nel cyberspazio comporta un rischio aggiuntivo. Essere il bersaglio degli aggressori è; Può influenzare la reputazione dell’istituzione, le discipline lavorative e persino le informazioni sulla retribuzione, a seconda dell’importanza delle informazioni trapelate e del tipo di attacco. Con così tante organizzazioni che corrono rischi ed entrano nel cyberspazio, i termini sicurezza informatica sono ora utilizzati più del termine tecnologie dell’informazione.

Lo scopo del SOC è duplice;

- Fase uno: fornire funzionalità di monitoraggio centralizzato per scoprire e identificare le vulnerabilità della sicurezza.

- La seconda fase consiste nel rispondere agli incidenti di sicurezza che potrebbero danneggiare la struttura, i servizi o persino i clienti di un’organizzazione. Il SOC ha generalmente l’obiettivo di rilevare nel più breve tempo possibile gli attacchi e gli eventi di infiltrazione che si verificano nei confronti dell’organizzazione (che può essere anche la propria organizzazione) alla quale fornisce servizi di monitoraggio e intervento. A tal fine limita il potenziale impatto e danno che un evento può causare attraverso il monitoraggio e l’analisi simultanei degli eventi sospetti. Se il SOC riesce a fermare un attacco mentre è ancora in corso, farà risparmiare tempo e denaro all’organizzazione che serve, preverrà la perdita di dati e proteggerà anche la reputazione del marchio.

COMPITI DELLA SOC

Centri operativi di sicurezza informatica; monitora e analizza l’attività su reti, server, endpoint, database, applicazioni, siti Web e altri sistemi, cercando attività anomale che potrebbero essere indicative di un incidente o di una compromissione della sicurezza. È responsabilità del centro operativo della sicurezza informatica identificare, analizzare, indagare e segnalare con precisione potenziali problemi di sicurezza . Se guardiamo più in dettaglio;

- Stabilire un’infrastruttura senza problemi che consenta di inviare i registri di importanti sistemi informativi che devono essere monitorati a strumenti di analisi e di configurare e apprendere molto bene i dispositivi e gli strumenti di monitoraggio della sicurezza.

- Gestire al meglio i processi importanti necessari per rilevare attività dannose, come organizzare e rivedere le regole SOC, indagare sulle notifiche di attacco, indagare sugli allarmi, determinare la criticità degli allarmi e classificarli in base alla loro importanza e identificare le fonti di attacco, con l’aiuto della sicurezza dispositivi di monitoraggio.

- Pianificare le fasi dell’evento e agire di conseguenza.

- Effettuare indagini e studi sugli attentati e salvarli.

- Conduzione di processi di analisi forense.

- Imparare da attacchi o eventi e lavorare su di essi e ottenere sicurezza per attacchi futuri.

- Prendere precauzioni e aggiornare le politiche in base ai risultati dei sistemi di monitoraggio e rilevamento.

- Tutti i membri del team devono essere consapevoli della missione e della strategia del centro operativo per la sicurezza informatica . Pertanto, una leadership efficace è molto importante. Il manager del centro operativo di sicurezza informatica dovrebbe essere una persona in grado di costruire il team e motivare i membri. Non è un compito facile quando la struttura deve operare 24 ore su 24, 7 giorni su 7 e quindi lo stress sarà un possibile fattore di rischio.

SQUADRA SOC

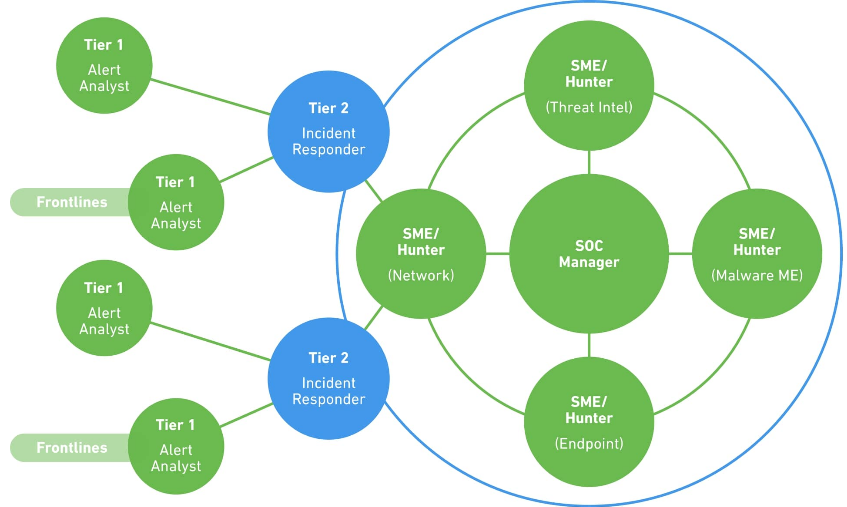

Il successo dei centri operativi di sicurezza informatica all’interno dell’organizzazione dipende dal team. squadra SOC; Ha posizioni di livello 1, livello 2, livello 3 e livello 4. Esiste anche un team di intelligence sulle minacce informatiche.

1) ANALISTA DI SICUREZZA DI 1° LIVELLO:

È allo strato più basso. Possiede competenze di amministratore di sistema, capacità di programmazione e sicurezza. Controlla l’accuratezza degli allarmi e ne determina la priorità. Crea ticket per allarmi che segnalano un attacco e avvisa il livello 2, ovvero il top manager. Conduce scansioni di vulnerabilità e valuta i rapporti. Gestisce e configura gli strumenti di monitoraggio della sicurezza.

2) ANALISTA DI SICUREZZA DI 2° LIVELLO:

Oltre ai compiti che deve svolgere un analista di Livello 1, deve essere in grado di andare alla radice del problema, lavorare sotto pressione e gestire la crisi. Esamina i ticket creati dall’analista di livello 1. Valuta l’intelligence sulle minacce e determina i sistemi interessati e la portata dell’attacco. Raccoglie informazioni sui sistemi che potrebbero essere soggetti ad attacchi per futuri attacchi, determina e gestisce il piano di miglioramento e ripristino.

3) ANALISTA DI SICUREZZA ESPERTO DI 3° LIVELLO:

Oltre alle competenze degli analisti di livello 1 e 2, devono padroneggiare gli strumenti di visualizzazione dei dati. Esamina la valutazione delle vulnerabilità identificate e i dati di inventario delle risorse. Considerando l’intelligence sulle minacce, trova minacce nascoste e metodi di rilevamento all’interno della rete aziendale. Eseguendo test di penetrazione sui sistemi, ne scoprono la durabilità e le vulnerabilità che devono essere risolte. Ottimizzano i loro strumenti di monitoraggio della sicurezza con l’aiuto della caccia alle minacce.

4) RESPONSABILE SOC DI 4° LIVELLO:

È lo strato superiore. Deve possedere forti capacità di leadership e comunicazione oltre alle competenze degli analisti di livello 1, 2 e 3. La squadra deve mantenere vivo il suo spirito. Il responsabile del SOC gestisce le operazioni e il team. Supervisiona le attività del team SOC. Conduce processi di formazione, reclutamento e valutazioni per il team. Gestisce i processi di attacchi ed esamina i rapporti sugli incidenti. Sviluppa e implementa il piano di comunicazione per comunicare con il team. Pubblica rapporti di conformità Monitora e supporta da vicino i processi di audit; Trasmette l’importanza del SOC al mondo degli affari.

5) TEAM DI INTELLIGENZA SULLE MINACCE INFORMATIVE:

L’intelligence sulle minacce informatiche è un tipo di intelligence che aiuta a rilevare gli obiettivi e i metodi degli aggressori come risultato dell’analisi di dati definiti, raccolti e arricchiti sulle minacce che possono danneggiare la sicurezza delle istituzioni attraverso un processo . L’intelligence sulle minacce informatiche è il campo della sicurezza informatica che si concentra sulla raccolta e l’analisi delle informazioni sugli attacchi attuali e potenziali che minacciano la sicurezza di un’istituzione o di una risorsa. Grandi team SOC possono assegnare incarichi specifici per l’intelligence sulle minacce. I team SOC più piccoli possono scegliere di ottenere informazioni da un fornitore affidabile di servizi di intelligence sulle minacce.

RUOLI DEL SOC:

- Ingegnere delle operazioni di sicurezza: esegue le attività di installazione e funzionamento di tutti i prodotti di sicurezza utilizzati nel SOC.

- Architetto della sicurezza: monitora le attuali minacce e attacchi alla sicurezza e garantisce che strategie e soluzioni vengano applicate ai sistemi per prevenirli. In altre parole, riduce il rischio per la sicurezza nell’istituto e progetta la giusta sicurezza.

- Analista della sicurezza: ricerca gli attacchi attuali. Analizza le situazioni sospette e rileva gli attacchi. I dispositivi di sicurezza e di rete esaminano i record di registro nelle applicazioni.

- Specialista della risposta agli incidenti: esegue un’analisi dettagliata degli eventi ritenuti sospetti dall’analista della sicurezza. Dirige e coordina il team SOC quando necessario. Rileva fughe di dati e modifiche che si sono verificate nei sistemi.

- Specialista in penetration test: trova ed esamina le vulnerabilità nelle applicazioni web, di rete e di sistema. Identifica i rischi e apporta miglioramenti in base alle minacce a queste vulnerabilità.

- Ingegnere informatico forense: conduce indagini sulla scena del crimine. Trova prove, le archivia e raccoglie informazioni. Poi lo esamina e scrive un rapporto. Conduce ricerche sull’attacco con le informazioni che riceve da analisti ed esperti.

- Ingegnere della sicurezza del software: esamina e migliora le applicazioni sviluppate all’interno dell’organizzazione con metodi di sicurezza. Hanno esperti di test di penetrazione che eseguono i test e valutano i risultati.

- Cacciatore di minacce/incidenti informatici

- Revisore della sicurezza informatica: esamina i livelli di rischio per la sicurezza dell’organizzazione. Misura e segnala la conformità del SOC ai livelli di rischio, agli standard e ai processi accettati.

- Analista di intelligence sulle minacce informatiche

- Consulente legale: Coordina i processi tra l’istituzione e la legge nei casi giudiziari. Segue le leggi in materia di informatica forense e diritto informatico.

- Guida del gruppo

- Coordinatore della formazione: crea e gestisce i processi necessari per misurare i livelli di formazione e competenza del personale.

- Competenza nel malware: esaminando il software dannoso, ne comprende il funzionamento, indaga i rischi che potrebbe comportare all’interno dell’organizzazione e adotta precauzioni.

- Responsabile/Direttore del SOC

PASSI PER CREARE LA SOC

Durante la creazione di un centro di sicurezza informatica; Dobbiamo garantire che tutti comprendano cosa fa il SOC, crei l’infrastruttura, trovi compagni di squadra di talento, crei un piano di risposta agli incidenti e adotti misure di sicurezza.

La creazione di un centro operativo per la sicurezza informatica prevede quattro passaggi. Questi ; analisi, pianificazione, installazione e funzionamento.

1)ANALISI:

SOC, in breve, è l’esecuzione di studi di analisi secondo procedure e standard di lavoro generali. Vengono analizzati l’attuale organizzazione di sicurezza dell’organizzazione (persone), i protocolli di sicurezza (processi), il software e gli strumenti utilizzati.

2) PIANIFICAZIONE:

Vengono esaminati i risultati delle analisi. Viene elaborata la strategia e il piano necessari per ottenere il risultato desiderato.

3)INSTALLAZIONE:

Viene istituita un’organizzazione per la sicurezza delle informazioni e viene fornita la formazione necessaria. Vengono svolte attività quali la determinazione e la creazione di processi di sicurezza e l’acquisizione di tecnologie che implementeranno e supporteranno i controlli di sicurezza informatica determinati.

4)FUNZIONAMENTO:

Eseguendo i tre passaggi di cui abbiamo parlato. Comprende l’esecuzione di attività e sforzi di miglioramento continuo. Nel funzionamento è diviso in quattro parti.

- Protezione: misure adottate per impedire all’aggressore di entrare nel sistema e per proteggere l’istituzione.

- Rilevazione: ricerca di attacchi all’istituzione.

- Intervento: blocco degli attacchi rilevati.

- Ritorno: rendere il sistema più affidabile di prima.

COME FUNZIONANO I CENTRI OPERATIVI DI CYBER SECURITY

Affinché un team SOC possa funzionare, deve disporre dell’infrastruttura hardware e software adeguata. Alcuni team SOC includono funzionalità tecniche avanzate di analisi forense, crittoanalisi, reverse engineering e analisi del malware per analizzare gli incidenti.

Il primo passo per stabilire il SOC di un’organizzazione è definire chiaramente una strategia che includa obiettivi specifici del business da parte di vari dipartimenti, nonché input e supporto da parte dei dirigenti. Una volta sviluppata la strategia, è necessario implementare le infrastrutture necessarie. Una tipica infrastruttura SOC include firewall, IPS/IDS, DLP, Endpoint Security e sistema SIEM. Affinché le attività dei dati possano essere associate e analizzate dal personale del SOC, è necessario raccogliere i flussi di dati, i record di rete, i log dei dispositivi e le registrazioni ritenute necessarie. La base delle operazioni SOC sono i record di registro inviati dai dispositivi e dai sistemi di proprietà dell’istituzione, ovvero i dati di movimento digitale del sistema, e i sistemi SIEM e SOAR che analizzano questi dati e producono risultati e reazioni appropriati.

Il SOC protegge dalle minacce alla sicurezza informatica controllando e analizzando i sistemi di sicurezza delle informazioni di un’organizzazione centrale. Un team SOC comprende un manager, analisti della sicurezza, ingegneri della sicurezza e lavora in coordinamento con tutto il resto del personale IT.

Brevi fasi lavorative del Soc;

- Primo passo: Identificazione dei sistemi, software e hardware di proprietà dell’istituzione.

- Secondo passo: effettuare una valutazione della vulnerabilità dell’inventario rilevato.

- Terzo passo: Determinazione dei movimenti ordinari e dei movimenti straordinari del sistema.

- Quarto passo: Rilevazione di infiltrazioni e movimenti insoliti utilizzando tecnologie come IPS, IDS, DLS.

- Quinto passo: Utilizzo dei sistemi SIEM e SOAR.

- Sesto passo: Intervenire e analizzare se c’è un attacco. Riportare i risultati dell’analisi.

- Settimo passo: adottare misure di sicurezza in base ai rapporti e rendere il sistema più affidabile di prima.

PROCESSI SOC

Anche se ne abbiamo parlato in alcune parti del nostro articolo, ora lo esamineremo più nel dettaglio. Si compone di quattro fasi.

1)PROTEZIONE:

È un passo precauzionale. In questa fase vengono determinati i livelli di priorità. Questo è molto importante. Gli analisti SOC di livello 1 controllano gli eventi rilevati più recentemente con il livello di gravità più elevato. Quando si rendono conto che questi eventi necessitano di ulteriori analisi, segnalano il problema agli analisti di Livello 2. La rendicontazione è molto importante in questa fase. Vengono creati gli allarmi. Tipi di allarme;

- Scoperta e ricerca (sonda): questo è un allarme con un livello di priorità basso. È uno studio in cui vengono raccolte informazioni sull’istituzione aggressore. Raccoglie informazioni passive. Gli analisti di livello 1 devono seguire gli annunci e i movimenti dei team di intelligence sulle minacce.

- Invio codice exploit: si tratta di un allarme con un livello di priorità da basso a medio. Gli esempi includono collegamenti che installano software dannoso inviato a e-mail di phishing. Gli analisti di livello 1 devono seguire gli annunci e i movimenti dei team di intelligence sulle minacce.

- Attivazione/Istituzione di Exploit Code: si tratta di un allarme con un livello di priorità compreso tra medio e alto. Gli esempi includono la creazione e lo sfruttamento di vulnerabilità dopo aver fatto clic su collegamenti che installano software dannoso inviato a e-mail di phishing o installando una Backdoor/RAT. Una volta effettuata la verifica e l’analisi, è necessario avvisare il Livello 2.

- Compromissione del sistema: questo è un allarme con un livello di priorità alta. Una volta effettuata la verifica e l’analisi, è necessario avvisare il Livello 2.

2) RILEVAMENTO:

In questa fase vengono analizzate le situazioni che indicano un tentativo di attacco all’istituto ed è molto importante intraprendere le azioni appropriate. Tra gli indicatori di attacco da controllare troviamo e rileviamo le tracce lasciate dall’aggressore che ha sfruttato una vulnerabilità esistente.

3)INTERVENTO:

L’attacco deve essere individuato e si deve intervenire immediatamente. Dopo che l’attacco è stato sventato, secondo i rapporti vengono indagati le vulnerabilità e i rischi. Viene presa la decisione di intraprendere procedimenti legali offensivi. Misure adottate per controllare l’attacco; Vengono scattate le immagini dei sistemi, le vulnerabilità del sistema vengono chiuse, l’accesso alla rete e al sistema viene configurato e vengono eseguite le scansioni delle vulnerabilità.

4) RESO:

L’attacco viene analizzato in dettaglio dagli ingegneri forensi e viene creato un rapporto. La scansione delle vulnerabilità viene eseguita da esperti di penetration test. Sulla base di questi risultati, il sistema viene controllato. Se c’è un’apertura, si chiude. Il sistema è reso più affidabile di prima.

SISTEMI NELLE INFRASTRUTTURE DELLA SOC

1)ID:

È il nome dato ai sistemi utilizzati per rilevare movimenti dannosi o connessioni dannose nel traffico di rete. È usato come abbreviazione di Intrusion Detection Systems. Lo scopo dei sistemi di sicurezza IDS è identificare e registrare attività dannose. In breve, viene utilizzato per rilevare e registrare gli attacchi in arrivo.

2)IPS:

Si tratta di sistemi di sicurezza utilizzati per rilevare e prevenire movimenti dannosi o connessioni dannose nel traffico di rete. È utilizzato come abbreviazione di Intrusion Prevention Systems. Lo scopo dei sistemi IPS è quello di fermare e prevenire connessioni o movimenti dannosi sul traffico di rete. In breve, viene utilizzato per prevenire un attacco percepito.

3)DLP:

La prevenzione della perdita/perdita di dati è un sistema di prevenzione della perdita/perdita di dati. Si tratta di un tipo di protezione dei dati considerato relativamente nuovo nel campo della sicurezza della rete e sempre più utilizzato. Con il software DLP puoi impedire l’uscita di dati indesiderati dal tuo sistema o monitorare lo stato di utilizzo dei file specificati.

4)SICUREZZA DELL’ENDPOINT:

La sicurezza degli endpoint è un approccio alla protezione delle reti di computer collegate in remoto ai dispositivi client. Laptop, tablet, telefoni cellulari, IOT ecc. Cose come i dispositivi sulle reti aziendali e altri dispositivi wireless creano percorsi di attacco contro le minacce alla sicurezza. La sicurezza degli endpoint tenta di garantire che tali dispositivi seguano un certo livello di conformità agli standard.

Il panorama della sicurezza degli endpoint si è evoluto negli ultimi anni, passando da un software antivirus limitato a una difesa più avanzata e completa. Ciò include antivirus di prossima generazione, rilevamento delle minacce, indagine e risposta, gestione dei dispositivi, protezione dalle fughe di dati (DLP) e altri aspetti per affrontare le minacce in evoluzione.

5)SIEM:

Possiamo definire i sistemi SIEM come un componente centrale di registrazione e gestione dei log che raccoglie i log, ne dà un senso e genera allarmi, anziché produrre log. I prodotti realizzati per questo scopo sono chiamati Security Information Event Management (SIEM).

SIEM è un insieme di sistemi che generano allarmi per essere consapevoli di anomalie in dispositivi, sistemi e applicazioni situati sulla rete locale o in fonti diverse e per prendere precauzioni o precauzioni contro tali anomalie. Gli allarmi generati vengono valutati dalle squadre NOC e SOC, vengono determinate le azioni da implementare e vengono prese le precauzioni necessarie.

6) SALTARE:

SOAR (Security Orchestration Automation and Response) è il sistema che consente a un’organizzazione di raccogliere dati sulle minacce alla sicurezza e rispondere a piccoli incidenti di sicurezza senza assistenza umana.

Mentre SIEM analizza gli eventi e comunica i risultati, SOAR comprende gli eventi e intraprende azioni contrastanti.

A causa dell’aumento dei dati raccolti in rete contro le minacce in corso, diventa difficile organizzare e riportare i dati ottenuti. SOAR aumenta le capacità di risposta alle minacce e facilita i processi aziendali a fronte della crescente diversità e quantità di dati. È necessario che i team NOC e SOC con più di dieci persone utilizzino SOAR e SIEM.

Due cose importanti per SOAR sono l’automazione e l’orchestrazione delle definizioni. Significa eseguire operazioni manuali in modo rapido e senza errori in un ambiente di automazione e utilizzare e integrare insieme diverse applicazioni e servizi di sicurezza.

Il SOAR è fondamentale per una più rapida acquisizione e risposta delle informazioni. SOAR facilita il rilevamento di movimenti sospetti e riduce i tempi di risposta. Combinando informazioni provenienti da fonti di dati, aumenta l’efficienza delle transazioni e automatizza le risposte.

7)SISTEMI GRC:

Assicura una gestione sistematica dei rischi aziendali. Ci consente di rispondere immediatamente agli attacchi con indicatori di rischio e sistemi di allarme precoce.

8)UTM:

È un firewall di nuova generazione. I firewall di oggi non vengono utilizzati solo per chiudere le porte. I firewall di nuova generazione sono dispositivi integrati con funzionalità come firewall UTM (Unified Threat Management), antivirus, antispam, IDS/IPS, VPN e router. Marchi di dispositivi UTM noti; Serie Palo Alto, Checkpoint, Cisco ASA, Fortinet, Labris, Juniper, NetSafe-Unity, Netscreen e Symantec. Potrebbero esserci restrizioni su questi dispositivi in base alla porta e al protocollo. Può eseguire il filtraggio web (divieto in base a categorie come terrorismo, violenza, armi). Può interrompere operazioni come il download di file.

9)NGFW:

Il firewall di prossima generazione fa parte della tecnologia firewall di terza generazione, che combina il firewall tradizionale con altre funzioni di filtraggio dei dispositivi di rete, come un firewall applicativo e un sistema di prevenzione delle intrusioni che utilizza l’ispezione profonda dei pacchetti sequenziali.

MODELLI SOC

SOC fornisce funzionalità di monitoraggio centralizzato per rilevare vulnerabilità della sicurezza e rispondere a incidenti di sicurezza che potrebbero danneggiare la struttura, i servizi o persino i clienti di un’organizzazione. Ecco perché la selezione del modello è molto importante.

Quando si sceglie un modello SOC; Il modello appropriato viene selezionato esaminando le dimensioni dell’istituto, i problemi di sicurezza che l’istituto ha precedentemente sperimentato, il settore in cui opera l’istituto, il budget del dipartimento IT e le capacità del personale, nonché i criteri di traffico quotidiano all’interno dell’istituto.

1)SOC INTERNO:

Si tratta di un team interno composto da esperti di sicurezza e IT che lavorano all’interno dell’organizzazione. I membri del team interno possono espandersi ad altri dipartimenti. Possono anche creare la propria partizione per sicurezza.

Le aziende che intendono istituire un SOC interno devono disporre di un budget per supportare il monitoraggio continuo. Si consiglia alle aziende di grandi dimensioni di istituire un SOC interno.

Uno dei vantaggi del SOC interno è che fornisce una visione chiara della rete all’interno dell’azienda. Consente al team SOC di visualizzare i dispositivi interni, registrare le fonti e ottenere una prospettiva sugli eventi minacciosi. Oltre a questi vantaggi ci sono anche alcuni importanti svantaggi; L’individuazione di alcuni eventi può essere trascurata, potrebbero esserci difficoltà nella formazione di personale esperto e il costo dell’investimento iniziale è molto elevato. Inoltre, questo modello richiede molto tempo per essere efficace e sufficiente.

2)SOC FUSIONE:

È una versione avanzata del SOC interno. Viene utilizzato per verificare le prestazioni dei grandi team IT delle organizzazioni. Il loro scopo è aiutare i team IT. Le funzioni CIRT e OT lavorano integrate sotto l’egida del SOC.

3)SOC VIRTUALE:

Virtual SOC è un’operazione SOC effettuata con l’ausilio di aziende che forniscono servizi SOC con tecnologia avanzata e alta e personale specializzato nel campo del monitoraggio e rilevamento.

Per molte organizzazioni, i SOC virtuali sono consigliati quando non è possibile stabilire un SOC interno a causa di vincoli di budget e spazio di lavoro limitato. Gli svantaggi sono; Le aziende che ricevono questo servizio potrebbero non sapere in quale posizione si trova la minaccia e, cosa ancora più importante, alcune informazioni riservate potrebbero essere conosciute da una società terza che fornisce il servizio SOC a causa della sua struttura organizzativa. Tuttavia, queste informazioni riservate sono protette tramite contratti. Nel modello SOC virtuale, il monitoraggio e il rilevamento vengono eseguiti da esperti del settore.

Questo modello può essere diviso in due;

- SOC virtuale interno: è composto da team di sicurezza part-time che lavorano in remoto. I membri del team sono responsabili di reagire quando ricevono una minaccia di avvertimento.

- SOC virtuale in outsourcing: team di sicurezza che lavorano in remoto. Fornisce un servizio di terze parti in outsourcing anziché lavorare direttamente per l’organizzazione. Fornisce servizi di sicurezza alle istituzioni che non dispongono di un team SOC interno.

4)SOC IBRIDO:

Consiste nell’utilizzare nel modo più efficace i modelli che abbiamo citato insieme. Lavoriamo contemporaneamente con l’istituzione. Offre soluzioni più efficaci nel monitoraggio, rilevamento e generazione di allarmi. In questo modello, i sistemi, gli allarmi e le minacce vengono monitorati da entrambi i lati e viene eseguito un controllo bilaterale. Le istituzioni che scelgono questo modello sono generalmente sufficientemente avanzate da istituire i propri team per questo compito, ma non hanno la capacità di istituire un SOC interno per il monitoraggio continuo a causa della mancanza di budget, esperti e risorse. Sebbene il suo vantaggio sia che è il modello più sicuro in termini di prevenzione e rilevamento, lo svantaggio è che le informazioni aziendali sono note a un’azienda terza e richiedono hardware aggiuntivo.

LE SFIDE AFFRONTATE DALLA SOC

1) MAGGIORE NUMERO DI AVVERTENZE PER LA SICUREZZA:

Il crescente numero di avvisi di sicurezza richiede una notevole quantità di tempo da parte degli analisti. Mentre cercano di scoprire l’accuratezza degli avvisi, si occupano anche di avvisi di sicurezza non urgenti, quindi il sistema può essere attaccato se mancano avvisi gravi.

2) GESTIONE DEGLI STRUMENTI DI SICUREZZA:

dal SOC; Poiché vengono utilizzate diverse suite di sicurezza, può essere difficile tenere traccia di tutti i dati dai punti dati e dalle fonti e dalle tecnologie utilizzate.

3) ASSEGNAZIONE DI RISORSE E PERSONALE:

Sebbene i problemi legati al personale qualificato e alle risorse siano semplici, se non risolti possono causare enormi problemi. Un’organizzazione può decidere di esternalizzare, ma potrebbero esserci più vulnerabilità che si verificano con condizioni di lavoro a distanza.

VANTAGGI E IMPORTANZA DEL SOC PER LE ORGANIZZAZIONI

Gestire le istituzioni diventa ogni giorno più difficile. Gli attacchi alle istituzioni come il Denial of Service e il malware aumentano di giorno in giorno. Questo è un problema critico e rischioso per le istituzioni e i loro clienti. In effetti, questa è una cosa molto negativa per il nome dell’istituzione. Riduce la reputazione delle istituzioni e, di conseguenza, può causare la chiusura delle istituzioni o la diminuzione delle loro azioni.

Affinché le istituzioni rimangano sicure, devono essere costantemente monitorate e intervenire in caso di possibile attacco, motivo per cui è emerso il concetto di SOC. Il SOC è di fondamentale importanza per le organizzazioni. Adesso si trovano in ogni istituzione.

I centri operativi di sicurezza informatica di vero successo sfruttano l’automazione della sicurezza per essere utili ed efficaci. Le organizzazioni migliorano le proprie misure di sicurezza combinando l’automazione della sicurezza con analisti di sicurezza altamente qualificati. Aumenta il potere dell’analisi per difendersi meglio dalle violazioni dei dati e dagli attacchi informatici. Molte organizzazioni che non dispongono delle competenze e delle risorse interne per raggiungere questo obiettivo si rivolgono a istituzioni che offrono servizi di centri operativi di sicurezza informatica .

Il SOC offre molti vantaggi alle organizzazioni. Il vantaggio principale di avere un team SOC è il miglioramento del rilevamento degli incidenti di sicurezza attraverso il monitoraggio e l’analisi continui dell’attività dei dati. Attività dei dati con le reti dell’organizzazione, i dispositivi endpoint, i server e i database, ecc. analizzando le cose; I team SOC sono fondamentali per garantire che gli incidenti di sicurezza vengano rilevati e affrontati in modo tempestivo. Grazie al controllo continuo fornito da SOC, le istituzioni; Offrono il vantaggio di difendersi da eventi e attacchi indipendentemente dalla fonte, dal momento e dal tipo di attacco.

SOC, un team di intelligence sulle minacce informatiche, analisi rapida e tecnologie SOC. Pertanto, rileva rapidamente gli attacchi e interviene. Previene le perdite materiali e morali causate dagli attentati. Sebbene l’istituzione di un SOC sia costosa, a lungo termine evita i costi delle misure di sicurezza temporanee e i danni causati dalle violazioni della sicurezza. Risolve la complessità delle indagini contro gli attacchi.