SSHGuard è un’applicazione di sicurezza vitale progettata per proteggere i server da attacchi di forza bruta e altri tentativi dannosi rivolti ai servizi che utilizzano SSH (Secure Shell). Funziona monitorando i log del server, Necessità una installazione e configurazione alle esigenze specifiche del proprio ambiente rilevando schemi di tentativi non autorizzati e bloccando immediatamente gli indirizzi IP coinvolti in tali attività. Queste misure preventive sono fondamentali per mantenere l’integrità e la riservatezza dei dati ospitati all’interno del server. Un modo efficace per proteggere il tuo sistema da accessi non autorizzati è installare SSHGuard. Questo pratico strumento aiuta a monitorare e bloccare qualsiasi attività dannosa sul tuo server. Seguendo queste istruzioni, puoi rafforzare la sicurezza del tuo sistema e avere la tranquillità di sapere che il tuo server è ben protetto.

SSHGuard si distingue come uno strumento prezioso per difendere i tuoi server dagli attacchi di forza bruta e altre minacce comuni. Progettato per monitorare e bloccare quasi istantaneamente le attività sospette, SSHGuard migliora la sicurezza del tuo sistema. In questo post del blog ti guideremo attraverso una guida completa sull’installazione, la configurazione e l’utilizzo efficace di SSHGuard su un sistema Ubuntu. Dalle nozioni di base di ciò che SSHGuard offre per integrare regole personalizzate e registri di monitoraggio, copriremo tutto ciò di cui hai bisogno per rafforzare le difese del tuo server. Immergiamoci e assicuriamoci che i tuoi sistemi siano robusti e sicuri con SSHGuard! Impara a migliorare la sicurezza del server Linux con SSHGuard: installazione su Ubuntu, suggerimenti per la configurazione, impostazione di regole personalizzate, monitoraggio dei log e test di funzionalità.

I processi di installazione e configurazione di SSHGuard offrono flessibilità e possono essere personalizzati per soddisfare i requisiti di sicurezza specifici di diversi ambienti server. SSHGuard supporta vari backend firewall tra cui iptables, pf e firewalld, che gli consentono di integrarsi perfettamente con una vasta gamma di configurazioni di server. Questa integrazione è vitale per gli amministratori che desiderano applicare in modo efficace protocolli di sicurezza rigorosi.

Una volta installato, SSHGuard offre un monitoraggio continuo senza manutenzione significativa o intervento manuale. La capacità di SSHGuard di adattare le proprie misure di sicurezza in base all’incontro del server con minacce in tempo reale, riduce significativamente il rischio di attacchi informatici riusciti. Questo approccio dinamico garantisce che il perimetro di sicurezza del server si evolva, rimanendo al passo con le nuove minacce e vulnerabilità.

Installazione di SSHGuard su Ubuntu

Il processo di installazione di SSHGuard su un server Ubuntu è semplice e altamente raccomandato per migliorare la sicurezza del server contro attacchi di forza bruta e altre minacce comuni. Per iniziare l’installazione, dovresti avere accesso al tuo server come root o superutente di seguito aggiorna gli elenchi dei pacchetti per assicurarti di poter accedere alle versioni più recenti dei pacchetti disponibili. Questo può essere fatto usando il comando:

sudo apt-get update

Dopo l’aggiornamento è possibile installare SSHGuard con il comando:

sudo apt-get install sshguard

Al completamento dell’installazione, il passaggio critico successivo prevede la configurazione per adattare SSHGuard alle esigenze specifiche del proprio ambiente. Le modifiche alla configurazione, come l’impostazione degli indirizzi IP che SSHGuard dovrebbe bloccare o ignorare, possono migliorare in modo significativo il livello di sicurezza del tuo server.

Configurazione di SSHGuard

Una volta completata l’installazione di SSHGuard sul tuo sistema Ubuntu, il passaggio cruciale successivo riguarda la sua corretta configurazione per garantire la massima efficacia nel respingere tentativi di accesso indesiderati. SSHGuard, che funziona monitorando i file di registro per attività sospette e quindi bloccando gli indirizzi IP associati, può essere ottimizzato tramite il suo file di configurazione per soddisfare meglio le esigenze di sicurezza specifiche del tuo ambiente.

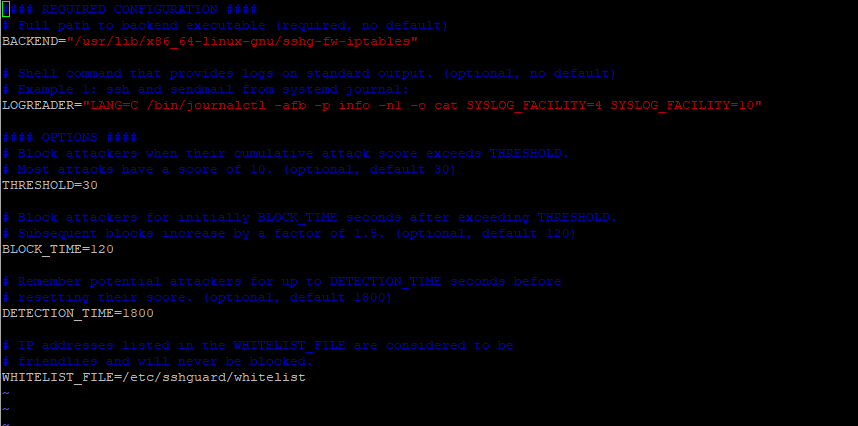

Uno dei file principali con cui interagirai è il file sshguard.conf. Questo file consente la regolazione di vari parametri come la soglia prima che un IP venga bloccato, la durata per cui un IP viene bloccato e la scelta del firewall backend, tra gli altri. La modifica di questi valori per adattarli al profilo di traffico e ai requisiti di sicurezza del tuo server può migliorare significativamente i meccanismi di protezione applicati da SSHGuard.

Puoi accedere al file di configurazione usando vim l’editor oppure nano come mostrato,

sudo vim /etc/sshguard/sshguard.conf

Nelle distribuzioni basate su RHEL, il file di configurazione si trova nel seguente percorso.

sudo vim /etc/sshguard.conf

- La direttiva BACKEND punta al percorso completo dell’eseguibile di backend. In questo esempio, vediamo che IPtables è impostato come backend firewall predefinito.

- La direttiva SOGLIA blocca gli aggressori quando il loro punteggio di attacco supera il valore specificato.

- L’ opzione BLOCK_TIME è il numero di secondi durante i quali un utente malintenzionato viene bloccato dopo ogni successivo tentativo di accesso non riuscito. Per impostazione predefinita, questo è impostato su 120 dopo il primo tentativo. Ciò aumenta con ogni successivo tentativo di accesso non riuscito.

- L’ opzione DETECTION_TIME si riferisce al tempo in secondi durante il quale l’attaccante viene registrato o ricordato dal sistema prima che il suo punteggio venga azzerato.

- L’ opzione WHITELIST_file punta al percorso completo del file whitelist che contiene host che non dovrebbero essere inseriti nella lista nera.

L’aggiunta di regole personalizzate a SSHGuard comporta la modifica dei suoi file di configurazione, per ogni tentativo di accesso non riuscito, l’host remoto viene bannato per un periodo di tempo limitato che, per impostazione predefinita, è impostato a 120 secondi. Successivamente, il tempo di ban aumenta di un fattore pari a 1,5 per ogni successivo tentativo di accesso fallito. Questi file consentono agli utenti di specificare quali tipi di comportamenti sono considerati minacce e dovrebbero attivare le azioni protettive di SSHGuard. Questo processo di personalizzazione non solo consente di regolare la sensibilità dei meccanismi di rilevamento di SSHGuard, ma anche di esentare gli indirizzi IP attendibili dal blocco, indipendentemente dal comportamento che normalmente potrebbe innescare un blocco.

Inoltre, l’incorporazione di regole personalizzate all’interno della configurazione SSHGuard può comportare la specifica di durate e soglie di blocco personalizzate per tipi specifici di attacchi, consentendo agli amministratori di implementare una posizione di sicurezza in linea con il loro particolare ambiente operativo. Ricorda, dopo aver aggiornato le impostazioni di configurazione in SSHGuard, è fondamentale riavviare il servizio per applicare le nuove regole. Ciò garantisce che tutte le modifiche vengano applicate correttamente, mantenendo il solido quadro di difesa fondamentale per proteggere i server vulnerabili dai tentativi di accesso non autorizzati.

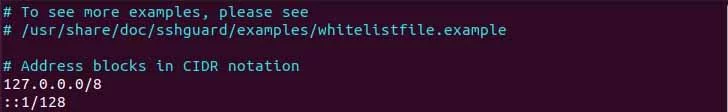

Whitelist list SSHGuard

La whitelist consentirà agli host bloccati di accedere nuovamente al sistema senza alcuna restrizione. Per inserire nella whitelist, l’host specifico specifica quindi l’IP dell’host nel file situato nella seguente destinazione.

sudo vim /etc/sshguard/whitelist

Ora, una volta aggiunto l’IP al file della lista bianca, riavvia il demone SSHGuard e il backend del firewall per applicare le modifiche.

Monitoraggio dei log SSHGuard

Per mantenere e risolvere in modo efficace i problemi di SSHGuard sul tuo sistema Ubuntu, monitorare i suoi registri è un compito essenziale; così facendo, hai la possibilità di tracciare e comprendere come SSHGuard interagisce con potenziali minacce alla sicurezza. Dopo l’ installazione e la configurazione di SSHGuard , i suoi file di registro forniscono approfondimenti dettagliati sulle attività, inclusi eventuali tentativi non autorizzati di accesso al sistema, consentendo così agli amministratori di sistema di migliorare adeguatamente le proprie misure di sicurezza.

In genere, i log SSHGuard vengono archiviati in una posizione come /var/log/auth.log o /var/log/syslog, a seconda dello specifico sistema basato su Unix in esecuzione. L’accesso a questi registri richiede autorizzazioni sufficienti, generalmente estese agli utenti root o a coloro a cui è specificatamente concessa la capacità di visualizzare questi file. I registri descrivono in dettaglio non solo i tentativi bloccati, ma forniscono anche informazioni sul motivo per cui SSHGuard ha intrapreso determinate azioni , offrendo quindi un percorso preciso da seguire a fini di controllo e revisione.

Per una configurazione di monitoraggio più solida, gli amministratori potrebbero prendere in considerazione la configurazione di SSHGuard per inviare gli output dei log a un server di registrazione centralizzato o utilizzare uno strumento di gestione dei log che supporti analisi e avvisi in tempo reale. Queste misure aggiuntive garantiscono di non perdere informazioni cruciali sulla sicurezza e migliorano la capacità di rispondere rapidamente a qualsiasi indicazione di una violazione della sicurezza.